セキュリティベンダーWebsenseは、スウェーデンの日刊紙メトロの米国版サイト(metro.us)において、Malicious Code(悪質なコード)へのリダイレクトが仕組まれていたことを同社のオフィシャルセキュリティブログ「Websense Security Labs Blog」で報告。メディアやポータルなどのWebページを狙った攻撃に警鐘を鳴らしている。

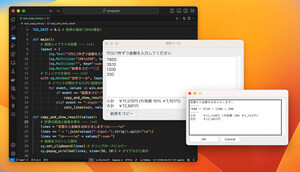

ブログによると、ユーザーがメインページを訪れると<script>タグの中に埋め込まれた<iframe>タグから、複数のリダイレクトを介して脆弱性を悪用するRIG Exploit Kitをホスティングするサーバーへと誘導され、最終的に実行ファイルをPCにドロップする。

ドロップされるマルウェアは、フォレンジックツールの存在有無のチェック、Windows Product IDなど広範囲のデータの収集を行う。また、いくつかのホストと通信を試みようとする動きも観測されるとしている。Websense Security Labs Blogでは、人気のあるWebメディアのページを使った攻撃手法は、もはや珍しいものではなくなってきているとしている。同Blogの前回のポストにおいても、ライフスタイルポータルサイト「AskMen.com」で同様の手法を用いており、注意喚起を行っている。

また、TDS(Traffic Distribution System)と呼ばれる方法を間に挟んでエクスプロイトサイトへと誘導しており、"上質なトラフィック"を得ようとするこのような手法は、今後も増加していくだろうと予測している。

同社では今回と同様にいくつもの複雑な構造をもった攻撃をAdvanced Classification Engineで解析し、ステージで把握している。Stage 2(Lure)、Stage 3(Redirect)、Stage 4(Exploit Kit)、Stage 5(Dropper Files)までは、上述のように示されており。Stage 6(Call Home)については、C&Cサーバーの構築は防がれている段階にある。

なお、Websenseでは2014年版のレポートを公開しており、この段階的な把握の重要性を最近の傾向とともにPDFでわかりやすく解説している。興味のある方は是非ご覧いただきたい。

「2014年度版 Websense脅威レポート」

GameOver ZEUSも記憶に新しい複雑化するセキュリティリスク。セキュリティベンダーWebsenseが最新のセキュリティ動向と対策とすべき指針を明かす。キーワードは"キルチェーン"。

多層的な攻撃が一般的になりつつある昨今、改めて各ステップを考察することが求められる。ホワイトペーパー「2014年度版 Websense脅威レポート」は以下からダウンロードできます。

⇒ホワイトペーパーをダウンロードする

[PR]提供: