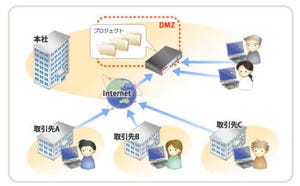

検証環境のネットワーク構成

VPNゲートウェイを利用して、インターネットVPNを利用する際のユーザ認証をNetAttest EPSで行い、正常に認証ができるかどうかを検証した。検証環境のネットワーク構成は、以下のとおりだ。

内部ネットワークにNetAttest EPSを接続し、認証サービスポート(LAN1ポート)のIPアドレスを192.168.1.2/24としている。NetAttest EPSではユーザを作成し、証明書を発行している。そして、ワンタイムパスワード認証のためのユーザの作成も行なっている。

また、通信の確認のためにWebサーバ(192.168.1.3/24)を設置している。外部ネットワークのクライアントからWebサーバにアクセスすることで、インターネットVPNが正常に確立できていることを確認した。

インターネットを想定した外部ネットワークは、無線LANを利用している。192.168.2.0/24のサブネットとして、無線アクセスポイントを設置している。

内部ネットワークと外部ネットワークの境界に検証するVPNゲートウェイを設置する。検証を行ったのは、以下のVPNゲートウェイだ。

- CheckPoint 2200アプライアンス

- Cisco ASA5510

- F5 BIG-IP 6900

- Fortinet FortiGate-60C

- Juniper MAG2600

- SonicWall SonicWALL Aventail E-Class SRA EX7000

なお、VPNの方式としてSSL-VPNについて確認している。また、VPN接続を行うクライアントは、iPad 2、NEC製LifeTouch(Android)のタブレットデバイスを利用した。タブレットデバイスに必要なクライアントソフトウェアをインストールして、SSL-VPNの接続を検証している。

以降では、各ベンダの製品ごとに、NetAttest EPSを利用したユーザ認証の検証結果とベンダ担当者に聞いた製品の特徴を見ていこう。

CheckPoint 2200アプライアンス

SSL-VPNのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、CheckPoint 2200アプライアンスの設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

CheckPoint 2200アプライアンスは、リバースプロキシ方式のSSL-VPNの検証を行なった。リバースプロキシ方式なのでクライアントは、Webブラウザを利用してSSL-VPNの通信を行っている。

現時点ではクライアント証明書の認証に対応していないため、通常のユーザID / パスワードによる認証を確認した。

| クライアント | 認証 |

VPNクライアント ソフトウェア |

||

|---|---|---|---|---|

| ID / パスワード | ワンタイムパスワード | 証明書 | ||

| iPad 2 | ○ | - | - | 標準Webブラウザ |

| LifeTouch | ○ | - | - | 標準Webブラウザ |

基本的なユーザID / パスワードによる認証は、iPad 2でもLifeTouchでも正常に行うことができ、内部ネットワークのWebサーバにアクセスできることが確認できた。なお、今回は、ワンタイムパスワードおよび証明書による認証については未検証だ。

担当者に聞いた製品の特徴

CheckPoint 2200アプライアンスは、1台の筐体でさまざまなセキュリティ機能を提供できるのが大きな特徴だ。つまり、いわゆるUTM(Unified Threat Management)として利用することができる。Software Bladeと呼ばれるアーキテクチャに基づき、VPNゲートウェイ機能だけではなく、ファイアウォール、IPS、アンチウィルス、アンチスパム機能などさまざまなセキュリティ機能を追加することが可能だ。必要なセキュリティ機能を必要に応じて追加できる拡張性の高い製品と言える。今回検証した製品は、スモールオフィス向けだが、よりハイエンドな製品ラインナップも準備されている。

運用、管理もWebブラウザをベースとしてGUIでわかりやすくなっている。Software Blade単位で、直感的な設定や管理が可能だ。

Cisco ASA5510

SSL-VPNのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、ASA5510の設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

Cisco ASA5510では、SSL-VPNトンネル方式の検証を行なっている。トンネル方式でSSL-VPNを確立するために、タブレットデバイスにはCisco AnyConnectというクライアントソフトウェアをインストールしている。ただし、Androidデバイスでは、現在、Samsung Galaxyのみの対応だ。そのため、AndroidデバイスでのSSL-VPNの確認はCiscoの方が持参したGalaxyで行っている。

| クライアント | 認証 |

VPNクライアント ソフトウェア |

||

|---|---|---|---|---|

| ID / パスワード | ワンタイムパスワード | 証明書 | ||

| iPad 2 | ○ | ○ | ○ | AnyConnect |

| Galaxy | ○ | ○ | ○ | AnyConnect |

iPad 2、GalaxyともにユーザID / パスワード、ワンタイムパスワード、クライアント証明書による認証を行い、SSL-VPNトンネル方式でVPNを確立することができた。トンネル方式なので、あたかも内部ネットワークに接続されているのと同様に、内部ネットワークに自由にアクセスできることが確認できた。

担当者に聞いた製品の特徴

Cisco ASA5510は「Borderless Networks」のコンセプトを実現する製品のひとつだ。「Borderless Networks」とは、いつでも、どこからでも、どんなデバイスでも、同じセキュリティレベルでアクセスできるネットワークを意味する。ノートPCやタブレットなどのデバイスを社外に持ちだして、直接インターネットに接続すると、ウィルス感染などのリスクが出てくる。ASA5510を利用すれば、デバイスを社外に持ちだしても、強制的にVPNを確立して社内ネットワークと同等のセキュリティレベルを確保させることが可能だ。

典型的な設定はウィザードが用意されていて、簡単に行うことができる。また、Cisco製品はWebサイトでさまざまな技術情報を公開していることも強みだ。何かトラブルが発生しても、CiscoのWebサイトの情報を参照すれば解決できる可能性が高い。

F5 BIG-IP 6900

SSL-VPNのユーザ認証をNetAttest EPSの認証情報に基づいて行うために、BIG-IP 6900の設定で、RADIUSサーバとしてNetAttest EPSのIPアドレスを指定している。

検証結果

BIG-IP 6900では、SSL-VPNトンネル方式のユーザ認証を検証した。今回は、iPad 2のみの検証となった。iPad 2にクライアントソフトウェアF5 Edge Clientをインストールし、SSL-VPNの接続を行った。

| クライアント | 認証 |

VPNクライアント ソフトウェア |

||

|---|---|---|---|---|

| ID / パスワード | ワンタイムパスワード | 証明書 | ||

| iPad 2 | ○ | ○ | - | F5 Edge Client |

ユーザID / パスワード、ワンタイムパスワードでの認証は成功し、内部ネットワークにアクセスできることを確認した。

担当者に聞いた製品の特徴

「BIG-IP」というとロードバランサーをイメージする人が多いが、モジュールを追加することでVPNゲートウェイの機能も実現できる。各種モジュールは、一貫して「アプリケーションを快適に、安全に利用する」というコンセプトに基づいている。アプリケーションをリモートから安全に利用するためのモジュールが今回検証したAPM(Access Policy Manager)だ。APMでは、アプリケーションが稼働するデバイスごとの詳細な制御やシングルサインオン機能も可能だ。

リモートからどんなユーザがどんなアプリケーションにアクセスできるかということを、わかりやすく直感的に設定できるGUIを備えているので、運用、管理がしやすいことも特徴だ。Visual Policy Editorというフローチャート方式の設定で、技術的な知識がなくても設定することができる。

次ページでは、Fortinet FortiGate-60C、Juniper MAG2600、SonicWall SonicWALL Aventail E-Class SRA EX7000の検証結果を紹介する。