認証の重要性

近年、ノートPCだけではなくスマートフォンやタブレット端末などスマートデバイスの普及が著しい。また、3G通信網や4G通信網、WiMAXなどモバイルブロードバンドサービスも整備されてきている。このような中で、いつでもどこからでも社内ネットワークのリソースにアクセスしたいというニーズが高まっているだろう。

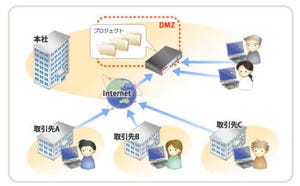

実際に多くの企業が、外出先からインターネットVPNで社内ネットワークにアクセスさせるような環境を構築している。また、社内では社員各自の座席からだけではなく、会議室などからでも無線LANで社内ネットワークにアクセスできるようにしている。

このような「いつでもどこからでも社内ネットワークにアクセスできる」環境を構築する上で、セキュリティをしっかりと確保することが非常に重要だ。

特に、アクセスしてきたデバイスが正規のユーザが利用しているものかどうかを確認する「認証」が重要である。認証をきっちりと行なっていないと、悪意を持った不正ユーザに社内ネットワークに侵入されてしまう危険性が高まる。侵入されてしまえば、重要なデータが盗聴されたり、不正に持ち出されたり、改ざんされたりするおそれがある。さらに別のネットワークへ攻撃する際の踏み台として利用される危険性もある。そのため、「誰が」「どこから」「どのようなデバイス」でアクセスしてきているかを、しっかりと確認する「認証」が重要なのである。

認証を行うには、ユーザID / パスワードなど正規のユーザであるかどうかを確認するための認証情報をあらかじめ登録しておき、アクセスしてきたときに照合を行う。この認証情報をどのように管理するかが一番のポイントだ。

たとえば、インターネットVPNではVPNゲートウェイに認証情報を登録でき、無線LANではアクセスポイントや無線コントローラに認証情報を登録することができる。ただし、このように個別の機器に認証情報を登録するのは、管理する上で非常に手間となり、拡張性に乏しくなる。機器が増えると、その機器に新たに認証情報を登録するのも非常に面倒だ。管理性や拡張性を考えると、認証情報を一元管理できることが望ましい。

今回紹介するソリトンシステムズの「NetAttest EPS」は、手軽に認証情報を一元管理でき、さまざまな認証に対応する専用のアプライアンス装置である。コンセプトは「いろんな認証これ1台」だ。

NetAttest EPSの特徴

今回は、ネットワーク機器ベンダ8社の製品とNetAttest EPSとのユーザ認証の検証を行う内容となっている。まず、NetAttest EPSについて、同社 プロダクトマーケティング本部 製品担当の竹谷修平氏と中山聡子氏に語って頂いたので、その内容をお伝えしよう。

NetAttest EPSの主な特徴は、以下の通りだ。

- さまざまな認証方式に対応している

- プライベートCAを構築できる

- 手軽に導入、運用できる

以下、それぞれの特徴について詳しく見ていこう。

さまざまな認証方式に対応

NetAttest EPSは、基本的にIEEE802.1X認証のRADIUSサーバとして動作する。ユーザID / パスワードを利用するEAP-PEAPやサーバ / クライアント証明書を利用するEAP-TLSなどさまざまな認証情報を利用することができる。また、PAP/CHAPプロトコルもサポートしている。

さらに、オプション対応となるが、NetAttest EPSはワンタイムパスワードサーバとして動作し、ワンタイムパスワード認証も可能だ。VASCO Data Security社のセキュリティトークンを利用して、よりセキュアな認証を行うことができる。

複数の認証方式を併用して、より強固な認証を提供することもできる。たとえば、アクセスするノートPCやスマートデバイスにはあらかじめクライアント証明書をインストールしておき、まず、クライアント証明書をチェックする。これによって、クライアント証明書がインストールされている「正規のデバイス」であることを確認するわけだ。その後、ユーザID / パスワードをチェックして、デバイスを利用しているユーザが「正規のユーザ」であることを確認することができる。

NetAttest EPSは、認証情報の管理も柔軟に行える。NetAttest EPSローカルのユーザデータベースだけでなく、ほかのRADIUSサーバの認証情報を参照することも可能となっており、Active DirectoryやLDAPの認証情報が参照できる。

プライベートCAの構築

NetAttest EPSはプライベートCA機能を標準で搭載しており、登録したユーザのクライアント証明書を発行することができる。証明書の発行はとても手軽で、管理画面から最短で2クリックで行える。

多数のユーザがいる場合は、「証明書一括生成ツール」を用いて、証明書を一括で発行することも可能だ。

証明書は発行するだけではなく、デバイスへ配布したり、有効期限の管理などを行わなければいけない。これは、管理者にとって手間がかかる作業だが、NetAttest EPSのプライベートCA機能は、ユーザがWebブラウザで証明書の取得や更新を行うこともでき、管理者の負荷を減らしている。

手軽に導入、運用できる

NetAttest EPSは、オールインワンのアプライアンス製品なので、認証機能を1台のデバイスに集約して提供することができる。いろいろな機能があると初期設定などが複雑ではないかと考えがちだが、非常に簡単に初期設定が行える。

NetAttest EPSを導入する際に、既存のネットワーク構成を変更する必要はない。NetAttest EPSをLANに接続し、初期設定ウィザードにしたがって、IPアドレスなどの初期設定やユーザID / パスワードといった認証情報を登録するだけでよい。特に技術的な知識がなくても、ウィザードにしたがって設定すれば、RADIUSサーバおよびプライベートCAの機能は15分程度で利用可能になる。

あとは、VPNゲートウェイや無線アクセスポイント / コントローラ、レイヤ2スイッチなどでRADIUSサーバとしてNetAttest EPSのIPアドレスとパスワードを設定すればよい。

汎用サーバでNetAttest EPSと同等の機能を実現することもできる。ただし、汎用サーバで同等のことを実現しようとすると、高いスキルが要求され、しかも非常に手間がかかる。ハードウェアを用意し、OSのインストール、プライベートCAの構築、RADIUSのインストールや各種設定およびユーザの設定といった作業が必要となり、到底15分程度でできることではないだろう。

次ページでは、NetAttest EPSの初期設定を実際に行ってみた。