日本年金機構への標的型と思われる攻撃があり、少なくとも125万件の個人情報の漏えいが判明したとの発表が6月1日(日本年金機構内で確認された日は5月28日)にありました。

報道によると、攻撃にはメールを利用。年金機構内にあるコンピュータの利用者に実行させ、マルウェアを感染させるという旧来から利用されている手口でした。初めのメールは、5月8日に公開アドレスへ送られてきた3通のメールによって始まります。

URL記述型:メールそのものにはマルウェアは添付されておらず、マルウェアをダウンロードさせるためのURLが記述されているタイプ

ファイル添付型:メールそのものにマルウェアが添付されており、実行をうながすタイプ

この事件を知り、「うちは大丈夫か? 対策は何か?」と考えた場合、多くの方が条件反射的に思いつく対策は「怪しいメールの開封、添付ファイルの実行、記述されたURLへアクセスしないようにする」といったものではないでしょうか。

世の中には「標的型攻撃メールの対応訓練」といったものを実施している組織や実施したいと考える組織に対してサービスを提供している組織があります。この記事をお読みになられている方の中にも、この訓練を経験した方がいらっしゃるかもしれません。

今回は、この訓練について、日本年金機構の標的型と思われる攻撃による情報漏洩事件を踏まえて考えてみようと思います。

筆者は、この訓練について、実施方法や取り組みへの姿勢を誤ると、セキュリティ対策をするどころか実施の意義が薄れ、組織のセキュリティレベルを下げかねないものであると考えています。その理由を説明するには、訓練がどのように行われてきたかということを見る必要があります。

まず、訓練はどのような目的のために行われるのでしょうか。筆者は以下のような理由で行われる訓練をよく見かけてきました。

「送られてきたメールが標的型攻撃のためのものであると気付き、開封や添付ファイルの実行、記述されたURLにアクセスしないようにするため」

そして、こうした訓練は複数回実施されるケースが多く、1度目に訓練メールを開いてしまった方には何かしらの教育や注意を行い、1回目と2回目の開封率を比較するというものがよくあります。そうすることによって開封率を下げるというわけです。

しかし、それで本当に良いのでしょうか。

開封率が下がることで必ずしもリスクが低減されたと言えるのでしょうか。

筆者はこのことについて懐疑的な立場です。

例えば、グループAとグループB、それぞれ100人いる2つのグループが訓練を実施したとします。その結果が以下のようになったとしましょう。

グループA: 100人中1人が開封(開封率1%)

グループB: 100人中10人が開封 (開封率10%)

開封率を下げることによって必ずリスクが低減されるというのであればグループAが良い結果であり、数字だけで判断するならばリスクによるダメージもグループBに比べ低いと言えることになるでしょう。

しかし、もう少し踏み込んで考えてみてください。開封した方の属性が以下の通りだったらどうでしょうか。

グループA: 開封した1人が役員クラスまたはシステム管理者

グループB: 開封した10人すべてが一般社員

アクセスできる範囲はどちらの方が広く、情報の量が多いと言えるのでしょうか。多くの場合はグループAという結果になります。

10人の一般社員よりも、1人の役員やシステム管理者の方が、アクセスできる範囲や閲覧できる情報は多く重要度も高いわけです。これらは容易に想像できますし、実際にそうなっている組織が殆どでしょう。

開封率が下がれば下がるほど、残存するリスクが同じように減っていくのであれば開封率にのみ着眼した訓練は大いに意味のあるものであると言えると思います。ただ、実際には開いた人の属性が関係してくる可能性を含むため、開封率の低下と同じように残存リスクが低下しないケースが存在するということです。

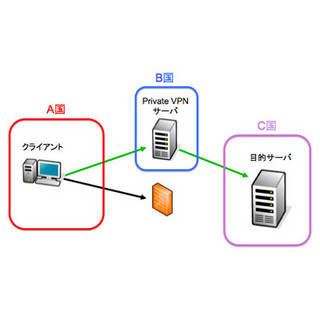

また、攻撃者は1台でも端末を感染に持ち込むことができれば、内部のネットワークへの侵入が完了することになります。そこから遠隔操作によって感染端末を操り、侵入範囲の拡大を行なっていきます。それを防ぐためには1台でも感染を許さないということ以外にありません。果たしてそんなことが可能なのでしょうか?

筆者はそうあり続けることは現状不可能といっても過言ではないと考えています。つまり、私たちは圧倒的に不利な状況であるわけです。攻撃者には勝つことはできませんが、1つ目の壁を突破されたとしても負けにはならないための対策、意識が必要とされているのだと筆者は考えています。

明日公開の後編では、訓練に関する"とある実験"の結果や年金機構のメール文を例に、メールテストの正しい利用法について解説していきます。

著者プロフィール辻 伸弘氏(Tsuji Nobuhiro) - ソフトバンク・テクノロジー株式会社

![]()

セキュリティエンジニアとして、主にペネトレーション検査などに従事している。民間企業、官公庁問わず多くの検査実績を持つ。また、アノニマスの一面から見えるようなハクティビズムやセキュリティ事故などによる情勢の調査分析なども行っている。趣味として、自宅でのハニーポット運用、IDSによる監視などを行う。