サイバーセキュリティ対策に取り組む企業の担当者が、最低限押さえておきたい基礎知識を取り上げる本連載。前回はWebサイトへの攻撃を3つに大別し、サイバー攻撃による情報漏えいの脅威を遠ざけましょうという内容でした。対策のポイントが明確になったところで、連載2回目ではWebサイトへのサイバー攻撃に対してどういった対策を施せばよいか?という内容をお伝えしたいと思います。

皆さんご存じかと思いますが、サイバー攻撃は日進月歩で進化しており、今のところその全てを100%防ぐことが難しいということは確かな事実です。 ソフトウェアの脆弱性のように、今は安全でも、後からそれがセキュリティホールになることもあるからです。

しかし、だからといって手をこまねくのではなく、「いかに100%に近づけていくか」「いかに早く対処するか」を基準に、リソースとコストを考えながら、自社で行う部分とベンダーに任せる部分を判断していきましょう。

Webサイトのセキュリティは「いかに早く少なく」カバーできるか

Webサイトの脆弱性への対策としては、ソフトウェアの更新とパッチの適用が基本となります。ただ、いきなりパッチが公開されてしまうと、まさに脆弱性を狙った攻撃が横行するため、事前に利用者へ連絡がいってパッチを公開することが多いです。ただ、それにも気付かず放置してしまうと、開発元が脆弱性の公開に踏み切りました!とアナウンスが始まりますので、常にOSやソフトウェアの更新情報を収集して、できる限り迅速にアップデートを行う体制を作りましょう。

また、認証突破を狙うような攻撃に対しては、そもそものCMSのログイン画面など、管理コンソールからネットワークアクセスできるものを外部に公開しないことがベターです。誰もが容易にアクセスできる場所ではなく、必要なユーザのみにURLを伝えることが最善といえます。そういったことが難しい場合には、BASIC認証を設定しましょう。BASIC認証とは、Webサイトの閲覧に使うプロトコル「HTTP」が備える、最も基本的なユーザ認証方式です。アクセスの制限されたWebページにアクセスしようとすると、Webブラウザでユーザ名とパスワードの入力を求め、サーバでアクセスを許可しているユーザに一致すると、ページを閲覧することが可能となります。

なお、DDoS攻撃のような、ネットワークの帯域幅を枯渇させてWebサーバへのアクセスを不可能にする攻撃に関しては、負荷分散装置(ロードバランサー)の利用や冗長化といった対策では事足りず、ネットワーク回線に入ってくる前での対策とサーバ前段での対策とが必要となります。どちらも手軽に取り組めるものではないため、回線を契約しているプロバイダーへの相談や、クラウド型のDDoS対策サービスの利用を推奨します。

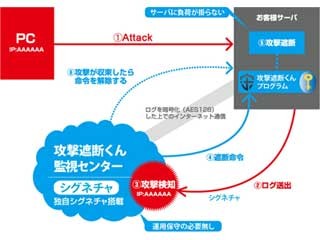

以上のような対策に加えて、より容易に対策できるものとして、総務省やIPA(情報処理推進機構)などの機関では、IPS(Intrusion Protection System)やWAF(Web Application Firewall)の導入を推奨しています。IPSはレイヤ2(データリンク層)から、レイヤ7(アプリケーション層)への攻撃に対応し、WAFはIPSでは防ぐことができない種類の攻撃や、Webアプリケーションを狙った不正アクセスに対応し、Webサーバの前段に設定してその役割を果たします。この幅広い攻撃に対応するWAFを導入することが、主要なサイバー攻撃に備える有効な対策となります。

WAFには3種類あり、以前はアプライアンス型やソフトウェア型といったものが主流でした。しかし、アプライアンス型は機器の購入や設置費用など、初期費用が非常に高額となり、また、アプライアンス型もソフトウェア型も、脆弱性への対応やチューニングなどの運用を自社で行う必要があるため、容易に導入できるものではありませんでした。

近年はクラウド型のWAFが台頭しており、ネットワーク設定を一部変更することで利用できる手軽さに加えて、運用はサービス提供側が行うため、脆弱性への対応やチューニング作業も不要となることや、サーバ構築や機器の購入が要らず、安価な月額料金で利用できるため、その利用が加速度的に増えています。

セキュリティベンダーとしてクラウド型WAFを提供している弊社から見ても、、価格や運用の手間を考えると、Webサイトへのセキュリティ対策としてクラウド型WAFは非常に有力な選択肢となっています。

それでも対策が進まない3つの理由

サイバー攻撃の被害にあってしまうと、サービス停止やブランド棄損に限らず、調査費用、ユーザーへの見舞金、復旧費用に加えてこれらにかかるリソースなど、企業経営に底知れぬダメージを受けてしまいます。前述のようにWAFの利用などの対策方法も明示されていますが、それでも対策が進まない理由とは何なのでしょうか?

1.外注先に任せている

企業の担当者からは、WebサイトやWebサーバのセキュリティ対策は外注先に任せている、もしくは外注先がやってくれているものと思っていたという声をよく聞きます。サイトやサーバを構築したほうに責任があるのでは?と思うかもしれませんが、基本的に最初の契約や要件に組み込まれていない限り、気を利かせてやってくれることはまずありません。

外注先もセキュリティのプロフェッショナルがいるとは限りませんので、しっかりとヒアリングを行い、既にセキュリティ対策を行っていると回答された場合には、それが何のためにどのようなセキュリティ対策を行ったのか、詳しく聞きましょう。

ファイアウォールでネットワークレベルのみ対策しているのか、それともIPSやWAFなのかなど、どのレイヤーでセキュリティ対策を行っているかは要チェックです。自社にセキュリティ専任の部署やセキュリティエンジニアがいる企業はそう多くないと思いますが、何をどこまで対策しているかは、自社で握っておかなければなりません。

2.防ぐことが難しい"事故レベル"の攻撃の存在

冒頭で「セキュリティ対策に100%はない」とお伝えしましたが、その理由のひとつに大規模なDDoS攻撃やゼロデイ(未知の)攻撃といった"事故レベル"の攻撃の存在があります。これらは防ぐことが難しく、あくまでベストエフォートでという見方がユーザーとベンダーとの暗黙の了解となっています。

こうなってくると、対策をしても結局意味がないのでは?と思ってしまう方もいるかもしれませんが、そんなことはありません。実際に攻撃の多くは既知の脆弱性を狙ったものであり、基本的なセキュリティ対策を施していれば防げるものがほとんどです。

一例ですが、米国戦略国際問題研究所(CSIS)のレポートでは、成功したサイバー攻撃の90%以上は最も基本的なハッキング技術で行われ、成功したサイバー攻撃の96%が最低限のセキュリティにより避けられたという調査結果もでています。

もちろん100%に近づけられるほうがベターですが、全ての攻撃を完璧に対策しようと思うと、多額の費用をかけて難しいことをしたり、担当者を雇用してリソースを割くことが必要になります。それよりも、レイヤーを1つ増やすだけで全体の8割、9割の攻撃を抑えられるとしたら非常にインパクトは大きいですよね。

なによりも、対策をしていたのにやられてしまった場合と、対策せずにみすみすやられてしまうのとでは、世間に与える企業イメージも全く異なってくるでしょう。

3.経営層の理解とセキュリティ予算確保の難しさ

そして最後の壁となるのは、経営層の理解と費用面ではないでしょうか?担当者自身はセキュリティの必要性を理解しているけれども、予算が取りにくいという声はよく聞きます。たしかに売上げに対してセキュリティの費用対効果はお話しできませんが、機会損失やリスク管理としては最重要の項目です。

先日、Verizon Communicationsは、米Yahoo!にて個人情報の流出が発覚したため、同社の中核事業の買収を見直す可能性があるとした報道があったように、取引の機会を逃してしまうことも十分にありえるのです。

こうした大きな情報漏えいはトップニュースになりやすいので、重要性に関しては経営層も理解していると思いますが、恐らくは優先順位が低いのでしょう。

担当者はできるだけ同じような業界の被害事例を集めて経営層に提案する努力が必要かもしれませんが、手っ取り早いのは、セキュリティベンダーを呼んで意思決定者にも打ち合わせに参加してもらうことです。

ここまで、Webサイトのセキュリティ対策と、想定されるネックをお伝えしました。認識の誤りやセキュリティ意識の低さなど、人の意識によって対策が進む部分と、セキュリティ技術でカバーできることと、対策を行う際には、ぜひこのふたつを住み分けて考えてみてください。

Webサイトのセキュリティ対策は、企業の損失を防ぐこと以上に、サービス利用者の安全を確保するという意識が大切です。マーケターの視点で見れば、インタフェース改善やデバイス最適化、サイトスピードを上げることと同じように、お客様が安心してWebサイトを利用できることも、大切なUXの要素です。

営業やCSにとって、提案しているサービスのセキュリティが担保されていなければ、自信を持って勧めたりサポートすることはできないでしょう。 セキュリティ担当者だけの課題とせず、全社的な課題として"まず安全を確保してからサービスを提供する"といった意識をスタンダードに取り組んでほしいと思います。

次回は情報漏えいしてしまった最悪の事態を想定し、まず何をすればよいのかを取り上げます。

執筆者紹介

![]()

サイバーセキュリティクラウド マーケティング部

大手アパレルメーカーに入社後、店長として現場経験を積む。その後、外資系デベロッパーやWeb広告代理店、EC事業会社でのマーケティングを経て、現サイバーセキュリティクラウドのPR・マーケティングプロモーション戦略全般に携わる。好きな食べ物は「原宿餃子楼」の餃子。

川島 平