東芝と米Peraton Labsは、産業制御システムに対するサイバー攻撃への脆弱性を評価する「Automated Attack Path Planning and Validation(A2P2V)」を開発。2021年8月4~5 日に開催されるBlack Hat USA 2021 Arsenal において発表する。

A2P2Vは、発電所や受変電設備、上下水道や交通、工場、ビル施設などで稼働する産業制御システム向けに開発したツールで、高度な攻撃手法を組み合わせたサイバー攻撃シナリオを自動的に生成。模擬的に攻撃を実行することで、セキュリティ強度の検証を行うことができる。

システム構成情報などを含んだネットワーク構成ファイルと、既存の攻撃手法を蓄積したデータベース情報、倫理的ハッカー(ホワイトハッカー)やセキュリティ研究者などが持つ攻撃ノウハウを活用。A2P2Vを構成する攻撃パターンデータベースとエミュレーションエンジンを活用して、自動で攻撃シナリオを生成し、それに基づいた複数の攻撃シナリオを実行することができる。

東芝 研究開発センター サイバーセキュリティ技術センター セキュリティ基盤研究部 研究主務の中西福友氏は、「検証結果をもとに、制御システムに実際に攻撃できるセキュリティ脅威を明らかにすることで、増大するサイバー攻撃のなかから優先して対策すべきセキュリティ脅威を抽出できる。攻撃経路のモデリング技術は多数存在しているが、実際のペネテレーションテストで攻撃の成否を確認できるツールは少ない。A2P2Vでは、どんな攻撃ツールを使用し、どんな手順を踏めば侵入できるのか、攻撃経路も表示し、それを実行することで、正確なリスクを評価できる。ツールの実行時間は小さいシステムであれば、数秒から数10秒で済む。今後、大規模システムの実証実験のなかで時間を検証していく。また、利用者が省力化できる環境も整えたい。非専門人材でも、専門家の知見を活かした検証が可能であり、社会を支える重要な社会インフラの産業制御システムのセキュリティを高めることができる」とした。

攻撃者の思考をもとにした攻撃テクニックを再現したデータベースを活用。攻撃手順は、脆弱性の有無や開きポートなどの「事前条件」、攻撃手順を示す「アクション」、攻撃後の状態を示す「事後条件」の3点から表示。様々な種類の攻撃をデータベースに格納していることから、単一のアルゴリズムで、多様な攻撃を組み合わせた攻撃経路を探すことができるほか、NessusやNmapといった標準的な脆弱性スキャンツールの結果を取り込み、攻撃経路を探索。出力される攻撃経路レポートには、ペネテレーションテスターが手作業で攻撃試験をする際の詳細な手順を掲載している。

「具体的な攻撃手順をパラメータも含めてレポートする製品はほとんどない。A2P2Vでは、パラメータの詳細まで記載されていることから、熟練者ではないペネテレーションテスターでも、レポート通りに作業することで、試験による攻撃リスクの正確な把握が可能になり、リスク評価ができる」と、A2P2Vの特徴を示した。

東芝とPeraton Labsでは、A2P2Vのサンプルソフトウェアをオープンソース化するほか、セキュリティコミュニティや関連団体との連携を通じて、オープンイノベーションによる新たな価値創出を進めるという。これにより、技術やツールの強化を進めるほか、産業制御システム以外の領域にも活用の範囲が広がることを期待しているという。

近年、産業制御システムへのサイバー攻撃が大きな問題となっている。

2015年にはウクライナで制御システム関連ファイルの改ざんなどにより、大規模停電が発生。2017年にはマルウェアのWannaCryによって、パッチ未適用のシステムが動作不能になり、病院や工場などのシステムが動作不能になったほか、2018年にはデンマークで鉄道システムへのサイバー攻撃によって、券売機やアプリから切符の購入ができなくなった。さらに、2019年には、米国において、ファイヤーウォールの不備を突いた電力網へのサイバー攻撃が行われ、発電所と管理センター間の通信障害が発生。2021年には米国の上水道処理設備において、リモート監視環境でのセキュリティ設定が不十分であったため、サイバー攻撃によって、水酸化ナトリウムの設定値が100倍に改ざんされた例があった。

東芝 研究開発センター サイバーセキュリティ技術センター セキュリティ基盤研究部 上席研究員の春木洋美氏は、「産業制御システムに対するセキュリティ脅威は1日あたり約45件と増加する一方、セキュリティ対応にあてられる時間は、依然は45日以内といわれていたものが、15日以内と短縮化している。また、セキュリティ対策が十分ではないためにインシデントが発生するといったことも発生している。生活や生命に大きく関わる重大な事故を引き起こすリスクが高まっている」と指摘する。

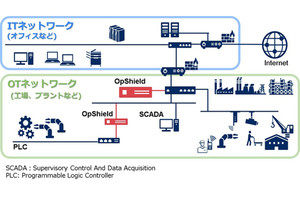

東芝グループでは、社内システムや顧客システムを対象に、セキュリテイ・バイ・デザインの考え方を採用。運用監視や検知、インシデント対応や復旧、設計方法論や対策ソリューションなどで最新脅威に対応する「セキュリティライフタイムプロテクション」を定義。これを実行するために、ガバナンスやセキュリティオペレーション、人材育成を強化する「サイバーセキュリティマネジメントプロセス」を構築している。

とくに、人材育成においては、役員および従業員全員を対象に、eラーニングを通じて情報セキュリティなどに関する基本知識を習得させているほか、セキュリティ資格認定制度を設けており、1万人のセキュリティ資格取得を目指している。

春木氏は、「東芝では、善意を持ち、技術を善良な目的に利用するハッカーを、倫理的ハッカーと呼んでいる。社内では倫理的ハッカーをしっかりと育成し、東芝製品や社内システムに対するサイバー攻撃に対処している」と語る。

具体的には、セキュリティ対策前のシステムに、模擬的にサイバー攻撃を行い、シテスムの堅牢性を検証。攻撃されるポイントを抽出した際には、社会インフラを提供する事業部門や技術部門に対策を実施するように働きかけ、顧客に対して、セキュリティ対策を実施したシステムを提案する。

「だが、この仕組みのままでは、多くの倫理的ハッカーが必要になる。また、脅威が増大するなかで、すべての脅威が攻撃に利用されるわけではなく、優先して取り組むべき脅威を抽出することも重要である。今回のツールを活用することで、こうした問題も解決できる」(中西氏)とする。

東芝 研究開発センター サイバーセキュリティ技術センター セキュリティ基盤研究部の小池正修シニアマネージャーは、「東芝グループでは、今回の技術をはじめとして、安心、安全な産業制御システムを実現する製品、サービス、システムを提供することで、社会をサイバー犯罪から守り、人々に安心、安全を届けたい」と述べた。