JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は3月22日、「日本の組織を狙った攻撃グループLazarusによる攻撃オペレーション - JPCERT/CC Eyes|JPCERTコーディネーションセンター公式ブログ」において、サイバー攻撃グループ「Lazarus(別名: Hidden Cobra)」が使用するマルウェアやツールを紹介した。Lazarusは日本の組織を狙ったサイバー攻撃を展開しており注意が必要。

紹介されたマルウェアやツールは次のとおり。

VSingle - リモートから任意のコードを実行する機能を持ったHTTPボット。プラグインをダウンロードして実行する機能を持っている。提供されている機能はファイルのアップロード、通信インターバルの設定、任意のシェルコマンド実行、プラグインのダウンロードと実行、アップデート、マルウェア情報送信、アンインストール、ファイルのダウンロードの8つ。

ValeforBeta - Delphiで開発されたHTTPボット。リモートから任意のコードを実行する機能およびファイルのアップロードとダウンロードという機能を提供している。VSingleよりもシンプル。

通信の中継に使われるツール - 3Proxy、Stunnel、Plink

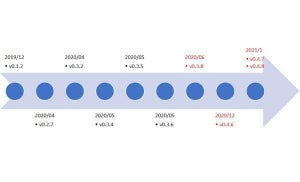

JPCERT/CCは、解説した検体が通信先として使っていたURLの一覧を掲載しており、通信している端末がないかどうか確認することを推奨している。JPCERT/CCはこれまでも攻撃グループLazarusが使用するマルウェアやツールを紹介しており、新たなマルウェアの使用が確認された際は報告するとしている。