5月18日週にかけて発生したセキュリティに関する出来事や、サイバー事件をダイジェストでお届け。

雇用調整助成金のオンライン受付システムが運用停止

厚生労働省は5月20日、雇用調整助成金の手続きを行う電子申請システムに不具合が発生したと発表した。

この電子申請システムは同日12時に運用を開始したものの、申請した人に他人の個人情報を表示してしまう事例を確認。5月20日中の復旧はできない見通しとなったことから、運用の延期が決定した。不具合の原因は調査中で、再開時期は未定。

新型コロナウイルスに便乗した詐欺とサイバー攻撃が多発中

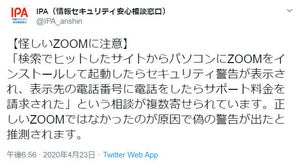

5月19日現在、新型コロナウイルス感染症(COVID-19)の流行に便乗した詐欺が横行している。その手法は数多く、手口も様々だ。

例えば、WHO(世界保健機関)などの機関になりすます手法。WHOを騙るメールに、新型コロナウイルスに役立つ情報を記載しているというファイルを添付。この添付ファイルにトロイの木馬などが仕込まれている。

企業を狙った標的型メール攻撃も多発。取引会社になりすましたメールを送り、ウソの発注書などを送りつける。多くの場合、こうした詐欺メールにはマルウェアが入ったファイルが添付されており、添付ファイルを開いたり実行したりすると即アウト。当たり前のことだが、メールの真偽は十分に確認することだ。

10万円の特別定額給付金をだまし取ろうとしたり、手続きの代行をうたって金銭をせしめようとするメールや電話も急増中。特に高齢者が狙われやすいので、家族や信頼できる友人に必ず相談するよう徹底しておきたい。

ほかにも、マスクや消毒用アルコールに関して偽の販売サイトに誘導するものや、偽の新型コロナウイルス検査キットを販売するサイトへ誘導しようとするものもある。危機感をあおる文言やリンクは、まずフィッシングサイトを疑ってほしい。

Google、Chromeの最新バージョン「83.0.4103.61」を公開

Googleは5月19日、Chromeの最新バージョン「83.0.4103.61」を公開した。アップデートは、Windows、macOS、Linux向けに提供する。新型コロナウイルスの影響により、バージョン「82」番台は欠番となった。

今回のアップデートでは、重要度「高」の脆弱性5件を修正。メモリの解放後使用が主なものとなる。ほかにも、重要度「中」17件、重要度「低」5件を修正済み。Chromeのユーザーはすみやかにアップデートすること。

Linuxの構成管理ツールを用いて感染拡大するコインマイナーを確認

トレンドマイクロのセキュリティブログによると、この5月、コインマイニングを行うマルウェアを確認したとのこと。

このマルウェアは、Linuxの構成管理ツールであるAnsible、Chef、SaltStack、psshなどを用いて、多数のホストに対して感染スクリプトを実行する。1台が感染すると、内部ネットワークのLinuxホストに感染が広がるので注意が必要だ。

マルウェアは、感染スクリプト、ワーム実行ファイル、マイニング実行ファイルの3つに分かれている。サーバーアプリの脆弱性を利用して侵入するとも言われているが、正確な侵入方法は不明。

マルウェアが侵入すると、まず感染スクリプトが動作。C&Cサーバーに接続してワーム実行ファイルとマイニング実行ファイルをダウンロードする。その後は感染を広げながら、暗号通貨「Monero」のマイニングを行う。この実行ファイルは、セキュリティソフトによる検出を妨害する仕組みを備えている。

アドビ、動画編集ソフトとオーディオ編集ソフトに脆弱性

アドビシステムズは5月19日、動画編集ソフト「Adobe Premiere Rush」とオーディオ編集ソフト「Adobe Audition」に脆弱性があることを発表した。対象のバージョンは以下の通り。

- Adobe Premiere Rush 1.5.8以前。

- Adobe Audition 13.0.5以前

脆弱性はともに範囲外のメモリ読み取りに関するもの。放置すると情報漏洩の可能性がある。アップデート優先度は「3」で、重要度は3段階中の2番目の「重要」となる。すでに対策バージョンが公開されているので、当該ソフトのユーザーはすみやかにアップデートすること。

Bluetooth Low EnergyとBluetooth BR/EDRになりすましの脆弱性

5月19日の時点で、Bluetooth Low Energy(BLE)とBluetooth Basic Rate(BR)、およびBluetooth Enhanced Data Rate(EDR)に脆弱性が確認されている。

脆弱性はペアリングに関するもので、Secure Simple Pairing方式のペアリング処理に存在。リンクキーを持たない機器間でペアリングを行う際に、本来とは異なるアソシエーションモデルによる認証処理を強制し、機器の認証を突破するというもの。仮に攻撃が成功すると、Bluetooth機器を不正に操作される可能性がある。

もう一つの脆弱性は「なりすまし」。Bluetoothのペアリングに使われるリンクキーになりすまし、もう一方の機器とペアリングするというもの。これを利用することで、攻撃者は認証の主導権を握り、Bluetoothの暗号化通信に使われるセッション鍵を取得する可能性がある。

上記の攻撃が成功する条件はかなり複雑だが、Bluetooth機器のファームウェアやドライバ、関連ソフトウェアは最新の状態にしておきたい。より詳しい情報はJVN(Japan Vulnerability Notes)のWebページ、「Bluetooth BR/EDR 対応機器に対するなりすまし攻撃手法 (BIAS)」、「BLE および Bluetooth BR/EDR 対応機器においてペアリング時のアソシエーションモデルが強制される問題」を参照のこと。