JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は4月6日、「Cisco Smart Install Client を悪用する攻撃に関する注意喚起」において、Cisco製スイッチで使われているプラグアンドプレイ設定とイメージ管理のための機能・プロトコル「Cisco Smart Install Client」の脆弱性を悪用した攻撃が確認されていると伝えた。

対象の脆弱性については既に対策方法が公開されている。JPCERT/CCは該当するプロダクトを使用している場合は、対策を実施することを推奨している。

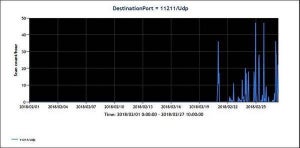

JPCERT/CCはインターネット定点観測システム(TSUBAME)において、Cisco Smart Install Clientが使用する4786/tcpポートに対するスキャンが増加していることを確認していると説明している。

影響を受けるとされるプロダクトは次のとおり。

- Cisco Smart Install Client機能が有効になっているCisco IOSソフトウエア

- Cisco Smart Install Client機能が有効になっているCisco IOS XEソフトウエア

JPCERT/CCは、必要に応じて対策が施されたバージョンへのアップグレードや設定の見直しなどを推奨している。