「Sophos Phish Threat」公式Webサイト |

英国セキュリティベンダーのSophosは25日(現地時間)、フィッシング攻撃シミュレーションシステム「Sophos Phish Threat」を発表した。「Sophos Phish Threat」は、同社が昨年末に買収したSilent Break Securityの製品をソリューションとして展開するもので、25日に北米での提供を開始。順次、他の地域にも拡大する予定だ。

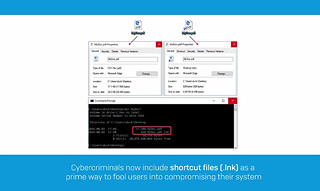

Sophos Phish Threatは、未だに標的型攻撃や多くのマルウェアの入り口の大半を占めるフィッシングメールへの対応を企業など組織単位でシミュレートできるシステムで、ネットワークからソーシャルエンジニアリングまで数多くのペネトレーションテストをサービスとして提供するSilent Break Securityのノウハウが製品に活かされる。数分で使い始めることができ、ユーザーがフィッシング攻撃につながるリンクがどこにあるのか、危険な添付ファイルとはどのようなものか、ユーザーを罠にかけようとする悪意あるスクリプトなどを見つけられるように訓練できる。

使い方は簡単なもので、キャンペーンの種類を選択し、トレーニングモジュールを1つ以上選択、フィッシング攻撃を想定したメッセージを選び、テストするユーザーを選択する。テストを実行する管理者は、Phish Threatが作成する可視化されたレポートで、何件のメールを送り誰がクリックしたのか?などを詳細に分析できるため、大規模な組織でも定期的に訓練することでフィッシング攻撃の最初の入り口に対して効果的な防御を期待できる。

同社は公式ブログでもその意義に触れており、Sophosは長年、継続的に脅威を観測しているが、2つのことが言える。1つ目は、電子メールは相変わらず感染源として問題となっているということ。2つ目は、善意ある普通の人々が有毒なメールを組織に入れてしまっているということだと、メールによる組織への進入が"人"という組織の根幹から生まれていることを指摘している。

悪意ある電子メールをクリックしてしまう--これは、実に簡単に起こる。であれば、各ユーザーが最初に本能を示すところでよくよく考えるようなカルチャーを作ると対策にならないか--それがほんの一瞬であったとしても、リンクをクリックしたり、添付ファイルをダウンロードしたり、電子メール経由で届いたソフトウェアを動かす前であれば、どうだろう?企業のネットワークに入ってしまう前にどのぐらいの脅威が無効になるだろうとその意義を投げかける。

また、Phish Threatが利用するシュミレーターは、Silent Break Securityを創業したBrady Bloxham氏が開発したもので、Bloxham氏が以前、米国家安全保障局(NSA)でアナリストを務めていた人物であることも明かしている。

Sophosの管理コンソール「Sophos Central Admin」で管理するソリューションにフィットすると考えている。Bloxham氏の製品と開発チームもSophosの下に入る。