法人市場におけるモバイル化の波は、もはや説明する必要がないほど、多くの企業を飲み込んでいます。BYOD、企業によるモバイルデバイスの導入など、その事例は枚挙にいとまがない状況にあります。

一方で、「これまでフィーチャーフォンしか導入しておらず、これからモバイルデバイスを導入する」という状況の企業も多く、「モバイルデバイスを導入する時にどのような対策、どのようなソリューションを導入すれば良いのか」がわからない情報システム部門の人も多いことかと思います。

そこで、携帯キャリアやソフトウェアベンダーなどに「なぜソリューションが必要なのか、プラットフォームのどのような機能を利用すれば良いのか」を解説いただき、モバイルデバイス導入時の悩みをスッキリ解決します。

第5回は3大プラットフォーマーの1つ、日本マイクロソフトでエンジニアを務める小町紘之氏に、いかにしてモバイルセキュリティを担保しつつ、クラウドのメリットを享受するかについて解説いただきます。

アクセスコントロールの考え方

あらゆる分野においてクラウドの利用率が高まっている現状は、もはや説明不要のことでしょう。クラウドの利点は多々ありますが、そのうちの1つとして、インターネットにつながる環境であれば、どの端末からでも自分が構築した環境へアクセスできることが挙げられます。

これは素晴らしいメリットである反面、クラウドを利用する企業は情報漏えいリスクととらえることも多く、モバイルデバイスの制限を強化したり、利用そのものを禁止したりして、メリットをつぶすケースが少なくありません。今回は、「どのようにしてモバイルセキュリティを担保しつつ、クラウドのメリットを享受するか?」を考えていきたいと思います。

まずモバイルセキュリティを考えるうえで、「アクセスコントロール」を整理してみましょう。アクセスコントロールは「識別」「認証」「認可」「説明責任」の4つから成り立っています。

「識別」でIDを提出、「認証」で提出されたIDを証明し、「認可」で「何の動作が許可されているか」を判断します。そして、それらすべてで「説明責任」を果たすために「いつ」「誰が」「何をした」というエビデンスを残すことで、初めてアクセスコントロールが成立します。この「説明責任」のエビデンスですが、過去に起きたことを確認するだけでなく、「今、何が起きているのか?」「今、何も問題が起きていない」ということを証明するという意味合いも同時に持ち合わせていることが重要です。

モバイルデバイスを禁止し、社外からのアクセスを許可しないケースは多く見られますが、このアクセスコントロールの原則に照らし合わせた場合、「説明責任」の部分を果たせているのでしょうか。「禁止もしくはブロックしてアクセスできないようにした」という事実はあっても、実際にアクセスされていないか、エビデンスを残して今が正常であるかを証明できることは少ないはずです。

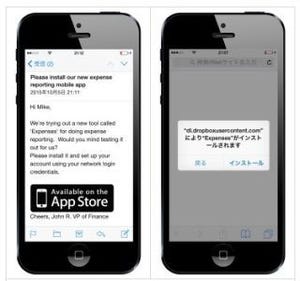

禁止しても抜け道を探すユーザーが居ないという保証はありませんし、管理者側のミスやアプリケーションの不具合、もしくはシャドウITによって予期しない抜け道が存在する可能性は捨てきれません。そのような場合、「単純にアクセスを禁止した」という事実だけでは不十分であり、かえってセキュリティレベルを低下させることも考えられます。

では、どのようにしてモバイルセキュリティを担保すべきでしょうか。小社のプロダクトを使って説明していきたいと思います。

EMSとは何か?

クラウドソリューションの1つに、EMS(Enterprise Mobility Suit)があります。EMS は「Azure Active Directory Premium」「Microsoft Intune」「Azure Rights Management Premium」「Advanced Threat Analytics 」の4つから構成されるパッケージ製品ですが、これらのうち「Azure Active Directory Premium」「Microsoft Intune」「Azure Rights Management Premium」は、モバイルセキュリティを担保する上で非常に有効です。

まず、デバイスセキュリティに役立つのは「Microsoft Intune」です。これは、MDM機能とMAM/MCM機能の2つの機能によって、デバイスのセキュリティを確保しています。

MDM部分の主な機能としては、OSのバージョンや脱獄(Jailbreak)の禁止、パスワード文字数制限、デバイスのIntune登録必須化といったセキュリティポリシーを満たした端末のみExchangeサーバなどにアクセスできるようにする「条件付きアクセス機能」や、デバイス紛失時のリモートロック/ワイプ機能があります。

こうした機能により、画面ロックのパスワードを設定していなかったり、極端に古いバージョンのOSを使用したりしている脆弱なデバイスや、脱獄した影響でウイルスに感染している可能性があるデバイスからのアクセスを検疫し、紛失などの万が一の場合においても内部データの消去を実施することで、データ保護を実現するわけです。

また、デバイス本体を管理・保護するだけでなく、内部のアプリケーションやコンテンツを管理・保護するのがMAM/MCM機能です。「Microsoft Intune」はデバイスを保護する際、デバイス内部にポリシー管理領域を作成します。そのポリシー管理領域内に設定されたアプリケーションは、領域外のアプリケーションとデータをやり取りできません。これによって業務メールの内容をFacebookやTwitterに共有・投稿されてしまうことや、機密性の高い添付ファイルを個人のクラウドストレージ(OneDriveなど)に保存されてしまうことも防止できます。

前編となる今回はここまでの解説とし、続きは後編でお伝えいたします。

著者プロフィール小町 紘之(Hiroyuki Komachi)

顧客環境のトラブルシュートから、ナレッジトランスファーのようなプロアクティブな活動まで行うフィールド エンジニア部隊の一員。

マイクロソフト プレミア フィールド エンジニア

担当するプロダクトはOffice 365 からセキュリティ まで幅広く持つ。CISSPを保持しており、最近は各種セキュリティイベントにて 「Security as a Service」をテーマにクラウドセキュリティを中心とした登壇活動も行っている。

常に5~6つのガジェットを持ち歩くガジェットマニア。