トレンドマイクロは1月8日、2014年の脅威動向レポートを公開し、2015年のセキュリティ状況の見通しについて記者説明会を行った。

説明を行ったトレンドマイクロの上級セキュリティエバンジェリスト 染谷 征良氏によると、2014年は大きく分けて以下の「三大脅威」にまとめられるという。

犯罪者が標的とする対象の多様化

犯罪者に利益をもたらす個人の「ID/パスワード」

狙われる法人が抱える「個人情報」

標的の多様化と聞くと「目標とする企業の規模の幅が広がったのではないか」という印象を受けるが、個人と法人双方の攻撃対象が拡大している。「セキュリティリスクとして考えられていなかった場所への攻撃が顕在化した」(染谷氏)といい、例としてPOSシステムを対象とする攻撃を挙げた。

POSシステムに対する攻撃は、アメリカを中心に猛威を奮っている。これは、アメリカの多くのPOSシステムが組み込み機器向けではないWindows XPを利用したものであることに起因しており、OSやソフトウェアの脆弱性を突いてカード情報を始めとする個人情報を攻撃者が盗みとっている。

しかも、これらの攻撃は特定業種に限った話ではなく、外食産業やホームセンター、駐車場まで、幅広いPOSシステムが狙われている。その攻撃回数も急増しており、2013年は全体で22件だったのに対し、2014年は467件と約21倍に増加した。その内、6件は「日本国内の事案」と染谷氏。

「お正月に買い物をしたところ、Windows XPを使ったPOSシステムのレジがあった。カードを使おうと思っていたが、職業柄、それを見て使うのをやめて、現金で支払った。全ての環境で危ないとは言わないが、組み込み機器向けWindows XP端末でも狙われないとは限らない。日本でもじきに対岸の火事では済まなくなっていくと思う」

ネットバンキングを狙った攻撃も倍増

個人と法人の双方を狙った問題としては、ネットバンキングの被害が急拡大している。不正プログラムの検出数が2013年の2万2000件から4万4000件と倍増したほか、日本国内のマルウェア感染端末数が世界全体の24%を占めた。

「これまでは、ずっとアメリカの感染数がトップだった。しかし、4月~6月に日本の感染割合が約1/4になるなど、急拡大している」(染谷氏)

これまでのネットバンキングを狙った攻撃では、IDとパスワードを盗み取ることで送金を行っていたが、不正送金を自動化する「自動送金システム(ATS)」と呼ばれる不正プログラムが登場するなど、攻撃者の手法が巧妙化している。このプログラムは、ここのところ多くの金融機関が導入を進めている「ワンタイムパスワード」と呼ばれる不正送金を防ぐ仕組みをかいくぐるもので、ユーザーがワンタイムパスワードで正常に送金をしたつもりであっても、ポップアップ表示のような形で送金先などを偽装して送るため、対処が難しくなる。

これに加えて深刻な被害を受けているのが法人だ。2014年通年で8000台以上が感染し、法人の被害の割合が拡大しただけではなく、電子証明書を盗み取るケースも見られた。電子証明書は、法人それぞれに提供される「そのPCが正当な法人のPCである」と認める証明書のことで、これが盗み取られてしまえば攻撃者のPCであっても「正当なPC」として不正な送金が可能になってしまうことになる。

ほかにも、2014年はゼロデイ攻撃の対象となる脆弱性が多く確認された年で、Windows XPのサポート終了直後に攻撃があったIEの脆弱性や、Open SSLのHeartbleed脆弱性、Bash脆弱性など影響範囲が広範囲に及ぶ問題が数多く見られた。また、フィッシング詐欺サイトやスマートフォンを狙った攻撃も引き続き多く確認されており、2015年も注視する必要がある。

法人の問題は?

法人を狙ったサイバー攻撃では、標的型攻撃や内部犯行、対処が難しい公開・Webサーバーを狙う攻撃が多く確認された。

標的型攻撃は、「官公庁や大規模事業者などを狙うイメージが根付いている」とした上で染谷氏は「大学など規模や業種も問わない攻撃が行われている」と、自分は関係ないと思い込まないようにようにするよう呼びかけた。

この1年の攻撃の特徴としては、遠隔操作ツールによって情報を盗みとったケースが多く確認されており、2014年10~12月にはその割合が全体の半数を占めるまでに至った。

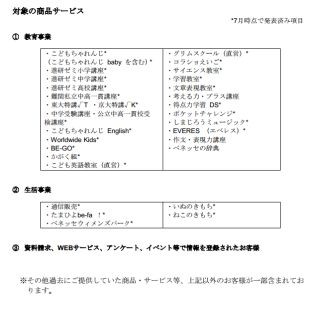

また、情報窃取は何も外部からネット経由だけで行われるわけではない。記憶に新しいベネッセ問題などの社員による内部流出も増加傾向にある。

染谷氏は「7月の問題だけではなく、これだけの多くの事例がある」として、公開情報に基づく内部犯行例を一覧で示し、「海外でも大規模な顧客情報が流出している。中にはサーバーシステムの設定を書き換えて、情報を自分のメールアドレスに転送した例もある」とし、アクセス権の厳密な運用管理など、対応策を講じる必要性を説いた。

最後の「公開・Webサーバーを狙う攻撃」では、Webサイト管理者が様々な対策を施しても、攻撃が成功してしまう事例を紹介した。コンテンツデリバリーネットワーク(CDN)やドメインネームシステム(DNS)などに攻撃を行うことで、ユーザーが正規のサイトにアクセスしようとしても、経路を変更するなどしてマルウェアをダウンロードさせる事例が増加している。

こうした攻撃の対応はサイト側で対処が難しいのだが、もちろんWebアプリの脆弱性を突いたクレジットカード情報の漏洩といった問題も起きている。サイト運営者は、常に自社のソフトウェアバージョン管理を行っていく必要がある。

2015年はどうなる?

こうした2014年の状況を踏まえ、トレンドマイクロでは2015年の見通しを明らかにした。

いずれの項目でも、直近で攻撃が行われたという情報が出始めている。ただ、一般ユーザーやIT管理者であってもそれらの情報を網羅することは難しく、中には「Apple Pay」を始めとするモバイル決済システムの本格普及にともなう、「これから確実に問題になっていくであろう」という予測も含まれる。

問題が起きてから対処するには遅いため、ある程度事前に情報を掴んで対策を講じておくことが、攻撃に対する最短の道筋といえるだろう。