RSAセキュリティは12月22日、オンライン詐欺対策に関する記者説明会を開催し、近頃広がりを見せている「スタンドアロン型フィッシング詐欺」に対する注意を喚起した。同攻撃はWebサイトを用いないため、サイトを閉鎖するという従来の方法では対処できない。

マーケティング統括本部 シニアマーケティングマネジャーの水村明博氏は、「当社の観測によると、Webサイトではなく、オンライン・フォーム・サービスを悪用するスタンドアロン型のフィッシング攻撃が増加している」と説明した。

ただし、同社は今年5月の時点でこの攻撃について認識しており、最近登場したものではないが、ここ最近増加傾向にあることから警告しているという。

従来のフィッシング攻撃の手法は、ユーザーにスパムメールを送信してフィッシングサイトに誘導し、ユーザーID・パスワード・口座番号・暗証番号といった機密情報を入力させて奪取するというもの。盗まれた情報はドロップサイトに転送されることもあるが、フィッシングサイトもドロップサイトも特定できれば、閉鎖することで攻撃を止めることが可能だ。

これに対し、同社が"スタンドアロン型フィッシング"と呼んでいる攻撃の手法は、スパムメールによってユーザーを誘導するところまでは同じだが、Webサイトではなく偽のHTMLページをローカルで表示させる。偽のHTMLページに入力させた機密情報はオンライン・フォーム・サービスを用いて詐欺師のサーバに転送される。

同氏は「この方法の攻撃はフィッシングに悪用されているWebサイトをネットワークから切断したり、閉鎖したりすることができない。また、悪用されたオンライン・フォーム・サービスの事業者のサイトをネットワークから切断・閉鎖するのは難しい」と説明した。

オンライン・フォーム・サービスとは統計情報やアンケートなどを代行するサービスで、「国内ではまだこの種のサービスは提供されていない」(同氏)という。

しかし同社では、「一部の金融機関が設置している不審メール転送のためのメールボックスに寄せられたスパムメール」や「金融機関などの顧客情報から寄せられた情報」を用いて、スタンドアロン型フィッシング攻撃の検出に成功している。

例えば、同社のフィッシング対策サービス「RSA FraudAction」では、ダッシュボードでスタンドアロン型フィッシングを確認することが可能だ。「ISP/Hosting Nameの欄に『Local HTML』と表示され、Attack URLの欄に攻撃に用いられているオンライン・フォーム・サービスの名称とID番号、ユーザー名、詐欺師がフォームサービスで用いているアカウントの属性が表示される。一目でわかるため、ユーザーがすぐに攻撃を見つけられる」と同氏。

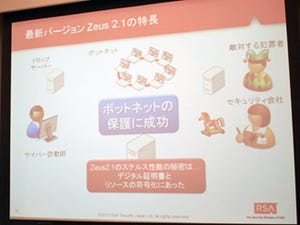

最後に、同氏は来年のオンライン詐欺動向の予想として、「モバイルデバイスを狙った脅威(マルウェア、DDoSなど)の増加」、「金融機関以外の企業が標的になる」、「トロイの木馬の劇的な進化が続行」、「オンライン詐欺被害が新規市場(業種や国)に拡大」を挙げた。