前回までの2回にわたり、「セキュリティ機器としてのApplication Delivery Controller」(以下、ADC)のニーズが高まっている現状と、その具体的な例としてネットワークファイアウォールとWAF(Web Application Firewall)の機能をBIG-IPを例に説明してきた。今回は、近年、最も注目を集めるトレンド「モバイル」と「クラウド」にまつわるセキュリティ課題に対して、ADCがどのような"解"を提供するか紹介しよう。

「セキュア」と「使い勝手」を両立させるモバイルアクセス

スマートフォンやタブレット端末をはじめとする「スマートデバイス」のビジネス利用が広がりを見せる。IT担当者は、その効果を最大化するために社内外の場所を問わず、アプリケーションに柔軟にアクセスできる環境をユーザーへ提供する必要がある。例えば、外回りが多い営業にスマートデバイスを携行させ、出先でメールやスケジュール表を確認できる環境を整えれば、移動中の時間を有効活用できるようになり、生産性のアップが期待できる。

しかし当然ながら、社外ネットワークと社内ネットワークの境界線上では、厳重なセキュリティ対策を講じておかないと、不正アクセスによる情報流出の温床となりかねない。したがって、社外からのリモートアクセスには強固なセキュリティの仕組みを設ける必要がある。代表的な対策は認証の強化だ。しかし、ユーザーの利便性を損なうことは許されない。アプリケーションへアクセスするために、端末での認証、ゲートウェイでの認証、そしてアプリケーションでの認証と、何度も面倒な認証手続きを踏まなくてはいけないようでは、ユーザーの不満を増大させ「使われないIT」に堕してしまう。

さらに近年では、「Office 365」や「Salecforce.com」といったSaaS型のクラウドサービス利用もユーザーに提供することが一般的になってきた。そうしたクラウドアプリケーションの認証も個別に行うとなると、ユーザーのIDやパスワードの管理負荷をさらに増大させてしまう。またシステム管理者にとっても、自社で管理するアカウント、および各SaaSのアカウントを個別に管理しなくてはならない。例えば、あるユーザーが退職した場合、自社で管理するアカウントに加え、SaaSごとのアカウント削除が必要となり、アカウントの消し忘れによる情報流出のリスクが伴う。

きめ細かいユーザー/端末認証とアクセス制御。さらにモバイルへの気配り

ユーザーがアプリケーションにアクセスするデバイスや場所が多様化し、さらにアプリケーションも自社で管理するだけでなく、クラウド事業者が提供するSaaSも増えて多様化するなか、この両者をいかにシンプルかつセキュアにつないであげられるかが、モバイルやクラウドを使いこなす上でのキモになる。まさにこの点において威力を発揮するのが、ADCだ。今回もBIG-IPを例にとり、その具体的な機能や効用を紹介していこう。

BIG-IPの主たる機能はロードバランシングだが、「BIG-IP APM(Access Policy Manager)」と呼ばれるモジュールを導入することで、社外ネットワークと社内ネットワークの間を結ぶリモートアクセス・ゲートウェイとして機能するようになる。それも、単にゲートウェイ上での認証機能を提供するだけでなく、前述したようなモバイル、クラウドにまつわる数々の課題を解決するための仕組みを備えている。

アクセスしてくるユーザーの認証はもちろん、それだけでなくユーザーが利用する端末もBIG-IP上で識別して、適切なアクセス制御を実施できるようになっている。管理者として大きな課題になるのが、個人所有の端末と会社支給の端末をどう識別し管理するかだ。個人所有のPCやiPadの場合、アンチウイルスソフトウェアがインストールされていない、不正なアプリケーションがインストールされている、最新のセキュリティパッチが提供されていないなどのリスクが高まるため、アクセスを制限したいという要望は多い。

BIG-IPでは、あらかじめユーザーに支給した端末の識別ID、あるいはクライアント証明書がインストールされているかをアクセスチェックし、セキュリティポリシーに違反する場合、アクセス拒否などの対策をとることができる。さらには、ユーザーと端末の紐付きまでチェックしてセキュリティを高めたいというケースも多いが、この場合はユーザーIDとユーザーに支給したデバイスの識別情報をもとに条件付けすることで、特定のユーザーに配布した特定の会社支給端末でなければアクセスを拒否することができる。つまり、会社支給のデバイスであっても、別のユーザーに配布した端末を使ったアクセスは制限できるというわけだ。

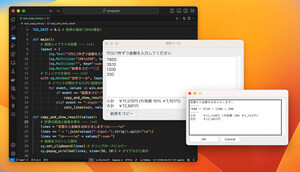

また、モバイル環境の事情に合わせた機能を持つのもBIG-IPの特徴だ。例えば、地下鉄での移動中にはネットワークが一時的に切断されることも多い。そうした場合、クライアント端末用ソフトウェア「BIG-IP Edge Client」をスマートデバイスにインストールしていれば、バックグラウンドで自動的にBIG-IPゲートウェイへ接続とログインを試み続ける。ユーザーはネットワークが切断されるたびに接続とID/パスワードの入力という煩雑な作業をする必要がなく、使い勝手の良いモバイルアクセス環境を手にいれることができる。細かな点だが、このようなユーザーへの気配りは非常に重要なポイントだ。

このような柔軟できめ細かいアクセス制御の機能が、ロードバランサやファイアウォール、WAFと同じデバイス上で一括して提供されているのが、BIG-IPの最大の特徴だと言えよう。それぞれの機能を別々のセキュリティデバイスでまかなうより、コストや管理性の面で相当大きなアドバンテージがある。なかでもBIG-IPのAPMは、極めて安価にこうした機能を導入できることで知られている。

クラウドとオンプレの混在環境でのアクセス管理もADCが実現

BIG-IP APMには前述した「SaaS型のクラウドサービスへの認証」にまつわる課題を解決できる機能も備わっている。具体的には、自社で管理する認証ディレクトリにあるアカウント情報を使って、クラウド事業者が提供するSaaSのアプリケーションへのシームレスな認証(SSO:シングルサインオン)を実現するための「SAML 2.0」と呼ばれるプロトコルを実装しているのだ。

現在、「Office 365」「Salesforce」「Google Apps」といった主要なビジネスアプリケーションがSAML 2.0への準拠を打ち出しており、事実上の標準プロトコルとしての地位を固めつつある。このSAMLの手順に則った認証手続の中で、BIG-IPはIdentity Provider<IdP : ID情報を外部に提供するサービス>の役割を担うことができる。ちなみに、BIG-IPはService Provider<SP : 認証情報を利用するサービス>としての役割も可能で、SaaSとのSSOではSaaSがSPとしての役割を担うこととなる。

Idp機能を使うと、ユーザーはBIG-IPにアクセスし、日常的に利用している社内のID/パスワードを入力すれば、SaaSのアプリケーションにそのままアクセスできる状態になる。また管理者は、社内で管理している認証ディレクトリのアカウント管理に集中できるため、前述したアカウントの消し忘れによるセキュリティの問題を解決できる。

これに、先ほどのユーザーの認証や端末チェック機能を組み合わせることで、さまざまなデバイスを使って、さまざまな場所からアクセスしてくるユーザーと、オンプレミスやクラウドなどさまざまな場所に配置されたアプリケーションを、BIG-IPが仲立ちしてSSOを実現してくれるわけだ。ユーザーはスマートデバイスを使って、オンプレミスであろうとパブリッククラウドであろうと、あらゆるアプリケーションに対してわずか一度の認証で自由にアクセスできるようになる。

ちなみに、ここまで広範なSSOの機能を提供しているADCは、現時点ではBIG-IP以外にはないと言われている。BIG-IPでは、クライアントからのアクセスをいったんデバイス上で終端させ、別途、アプリケーションサーバに対してセッションを個別に張る「アプリケーション・フルプロキシ」という独自のアーキテクチャを採用しているが、今回説明したような柔軟かつ高度な認証・アクセス制御をADC上で実装できるのも、こうしたアーキテクチャがベースにあるからこそだ。

なお、アプリケーション・フルプロキシについては本連載の第2回で詳しく説明しているので、興味がある方はぜひそちらを参照されたい。