これまで、DNSキャッシュポイズニング攻撃やDNSサーバーを踏み台にしたDDoS攻撃について個別に説明してきました。今回は連載の最後として、その他の注目すべき攻撃について解説していきます。

DNSサーバーの乗っ取り問題

2013年8月に、シリアのアサド大統領を支持するハッカー集団「シリア電子軍」が、Twitterを含む大手WebサイトのDNSサーバーの情報を書き換えて、サービスを停止させるという事件がありました。

この事件では、シリア電子軍が直接サイトを狙ったわけではなく、各サイトが利用していたドメイン登録業者(レジストラ)へ不正アクセスを行い、DNSサーバーの情報を書き換えました。

シリア電子軍は、2014年11月にも類似した手法を用いて日本も含む大手サイトで共通で利用されていたソーシャル構築サービスを狙い、各サイトに「シリア電子軍」の画像をリダイレクトさせるという事件を起こしています。

また、日本レジストリサービスが2014年9月~10月にかけて、国内で複数の「.comサイト」がドメイン名の登録情報を不正に書き換えられた「ドメイン名ハイジャック」の被害を受けたと注意喚起を行いました。このドメイン名ハイジャックもシリア電子軍と同様で、直接攻撃対象のサイトを狙っていません。

ドメイン名を運用するための一連の仕組みのどこかで不正を行って、攻撃対象のDNSサーバーの情報を書き換え、さらに悪意のある偽サイトへユーザーを誘導しています。

これまでのサイト乗っ取りや偽サイトへの誘導は、「シリア電子軍」のように特定のメッセージを発信することを目的するケースが一般的でした。しかし、ドメイン名ハイジャックのように誘導先の偽のサイトから閲覧者に対してマルウェアを配布するケースなど、悪意を持った攻撃も今後増えてくることでしょう。

こうした間接的なDNSサーバーの乗っ取りを防ぐことは困難を極めます。その上でIT担当者は、なりすまし被害により間違った情報をドメイン登録業者に送らないようにセキュリティ対策を万全にすることが求められます。

また、一部のドメイン登録業者では、「レジストリロック」という意図しない情報の書き換えを防ぐシステムも利用できます。

トップレベルドメインの名前衝突問題

日本ネットワークインフォメーションセンター(JPNIC)は2014年6月、トップレベルドメイン(gTLD)の急増に伴って、DNSにおける「名前衝突」と呼ばれるセキュリティリスクについて注意を呼びかけました。

トップレベルドメインとは、DNSの仕組みにおけるドメイン名をドットで区切った際の最後のコードを指します。トップレベルドメインは、世界で共通で登録できる分野別のドメイン「gTLD(ジェネリックトップレベルドメイン)」と、全世界250以上の国や地域に割り当てられる「ccTLD(国コードトップレベルドメイン・日本の場合は「.jp」)」に分けられます。

現在、世界のトップレベルドメインを管理するICANNが、企業・組織からの申請を受け、新しいgTLDの追加を進めています。日本でも「.tokyo」や「.みんな」などの新しいドメインが運用開始されました。新しいgTLDは最終的に1000以上追加されるとみられていますが、それに伴って新たに発生した問題が「名前衝突」です。

「名前衝突」とは、組織などの閉じられた内部ネットワーク内で運用していた「存在していないと思っていたドメイン(この内々で使われているドメインを勝手gTLDと呼びます)」と、新しいトップレベルドメインが一致し、結果として通信が衝突してしまうという問題です。

この名前衝突が起こると、内部ネットワークの通信が外部との通信に置き換えられて、DNSサービスが停止し、意図した相手との通信ができなくなったり、意図しない相手と通信をしてしまい、情報漏えいを引き起こす可能性があります。

こうした名前衝突の問題を回避するためには、企業のネットワーク管理者が内部利用目的のドメイン名を使わずに、公開されたドメイン名を利用するよう、ネットワークの設定やシステムを修正することが求められます。

また、エンドユーザーがプライベートなネットワーク内で内部目的用に勝手gTLDを使用していたり、ネットワーク機器でもアクセス誘導目的で勝手gTLDが利用されていることもあるため、ISP事業者やネットワーク機器のベンダーも注意する必要があります。

DNS ソフトウェアの脆弱性を突く攻撃

BINDというDNSサーバーを実装、運用するための有名なソフトウェアがあります。BINDはフリーソフトウェアとしてソースコードが公開されており、世界のDNSサーバーの大半で用いられているとみられています。

このBINDは影響力の高い脆弱性がたびたび発見されています。そして、つい先日の2014年12月9日にもBINDを含むDNSソフトウェアにDoS攻撃を引き起こす脆弱性が見つかっています。

対策としてはOSなどと同様に、脆弱性が修正された最新バージョンに都度アップデートを行うことです。

DNSサーバーへの攻撃に対抗するには

これまでの連載で様々なDNS関連の攻撃について解説してきました。いかにDNSサーバーへの攻撃が多彩で影響力が大きいか、分かっていただけたでしょうか。

これらの攻撃は、DNSの仕組みにおける多くの脆弱性を利用した、比較的技術レベルが高くない攻撃者であっても容易に攻撃できるものが多く見られます。ただ、危険だからといってDNSを切り捨てるかというと、DNSはインターネットを支える重要なインフラとして既に根付いているため難しいでしょう。

これからもDNSを狙った新しい攻撃は次々と出てくると思われます。それを防ぐにはまず、DNSサーバーを管理するネットワーク管理者のみならず、ユーザーにおいてもDNSが狙われやすい仕組みと認識して、日々セキュリティトピックについて目を光らせ、素早く対応することです。

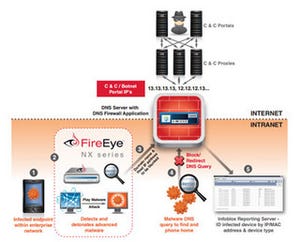

また、DNSへの攻撃に対抗するためのセキュリティソリューションを構築することも重要です。DNSを狙った攻撃は次世代ファイアウォールやエンドポイントのセキュリティソリューションでは対応しきれないことが多いため、DNSに特化したセキュリティソリューションや、DNS関連の攻撃も防ぐことができるソリューションを利用することが求められます。

また、DNSソフトウェアの最新のバージョンアップに保つことも重要です。商用DNSベンダーの中には、DNSのセキュリティ機能を独自に提供している所もあります。管理がし易く、高度なセキュリティ機能を持った専用アプライアンスを検討しても良いでしょう。

繰り返しとなりますが、DNSの情報を扱う各システムにおいては、通常よりもより強固な脆弱性対策・情報漏えい対策が必要となります。

三好 慶太 Infoblox トレーナーSE

DNSやDHCP、IPアドレス管理の専用アプライアンスを提供するInfobloxでプリセールス支援とトレーニングを担当するトレーナーSE。

航空会社や通信事業者でのプロジェクトマネージャー、外資ストレージベンダーを経て2010年7月より現職。現在は自社のDNSセキュリティ製品を広く知ってもらうべく奔走中。