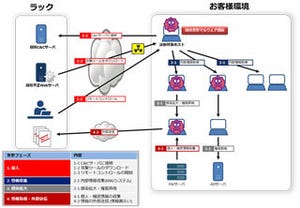

JSOC INSIGHT vol.14(同社資料より) |

ラックは、同社が運営するセキュリティ監視センターJSOC(Japan Security Operation Center)において、2016年7月1日から9月30日までの期間に検知したIDS(Intrusion Detection System:侵入検知システム)・IPS(Intrusion Prevention System:侵入防御システム)、サンドボックス、ファイアウォール機器に対するセキュリティ攻撃への傾向についての分析レポート「JSOC INSIGHT vol.14」を公開した。

JSOCは、ラックが運営する国内のセキュリティ監視センターであり、同社のネットワークセキュリティの専門家が24時間365日の体制で監視サービスを提供している。ログのリアルタイム分析やハニーポッド(おとりサーバ)による情報の収集なども行っており、国内におけるセキュリティ動向を知ることができる。

今回のレポートでは三つのトピックスを取り上げている。一つはIoT機器の乗っ取りを試みる攻撃の増加。レポートによれば、IoT機器を対象とする不正なOSコマンドの実行を試みる攻撃を多数検知している。これは、昨年10月に話題となったボットネット「Mirai」の登場を予告するもので、同社もIoT機器のファームウェアの適宜アップデート、デフォルトパスワードの変更などのセキュリティ対策を行うように注意喚起している。

二つ目が2016年8月のCisco社製のファイアウォールで発生した、細工されたSNMPパケットを送ることで任意のコードを実行される脆弱性(CVE-2016-6366)などについて。影響を受ける可能性がある製品と対象バージョンなどを一覧でまとめているほか、JSOCでは、同脆弱性を悪用した攻撃通信の検証を行っている。プロセスから任意のユーザID/パスワードでログインおよび特権モードへの昇格が可能な状態にできることを確認しており、早急なアップデートとSNMPリクエストへのアクセス制御を推奨している。

三つ目がBINDで発生した外部からサービス停止を可能とする脆弱性(CVE-2016-2776)に関して。公開された1週間後に実証コードが登場し、無差別な攻撃活動の確認が警察庁からも注意喚起されている。サポートが終了しているBIND 9.8以前のバージョンではパッチが提供されないため、9.9以上のバージョンへの速やかな移行を呼びかけている。