ラックは、4月1日から6月30日までを集計期間とししたセキュリティインシデントレポート「JSOC INSIGHTVol.13」を公開した。

JSOCは、ラックが運営するセキュリティ監視センターで、「JSOC マネージド・セキュリティ・サービス(MSS)」や「24+ シリーズ」などのサービスを提供、国内におけるインシデントレポートを期間ごと3カ月に区切りレポート「JSOC INSIGHT」として公開している。「JSOC INSIGHTVol.13」は、4月1日から6月30日までを集計期間としている。

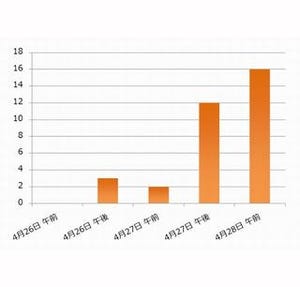

注目すべき脅威トピックスとしてApache Struts 2の脆弱性に対する攻撃に言及している。4月20日にApache Software Foundationにより脆弱性の情報と修正バージョンが公開されたJava Webアプリケーションフレームワーク「Apache Struts 2」の脆弱性S2-032(CVE-2016-3081)は、情報が公開された約1週間後の4月26日夕方から中国語圏のWebサイトに脆弱性の検証コードや検証Webサイトが散見され、27日にJSOCで攻撃の成功が重要インシデントとして発生している。

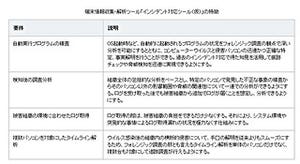

最初に行われるのが、通信はOSコマンドを実行させるもので、netstat、id、sleep、whoami、cat /etc/passwd 、rm *などのコマンドがホストに関する脆弱性の有無を検知するために流され、25分程度でバックドアを試みるリクエストが送信される様子が刻銘にレポートされている。ゼロデイ攻撃と呼ばれる公開とほぼ同時に攻撃が開始される例ではないものの、Apache Software Foundationの情報公開から一週間でインターネット上に実行コードが出回り、攻撃が増加していくプロセスは、脆弱性情報と早期アップデートの重要性を示している。

同社では、修正済みバージョンアップデートなど情報公開後、できるだけ早くに脆弱性対策を実施できる体制づくりの構築、被害が生じた場合のインシデント対応の組織づくりの重要性をあらためて訴えている。ほか、4月以降に多数の検知がされたネットバンキングを狙うUrsnif(Gozi)やランサムウェアLockyなどの手口やPOST通信の解読など、日本でも警戒を要するマルウェアの情報が掲載されている。