4月21日(米国時間)、Threatpostに掲載された記事「Core Windows Utility Can Be Used to Bypass AppLocker|Threatpost|The first stop for security news」が、Windowsにデフォルトで搭載されているDLLをレジストリに登録するためのコマンドラインユーティリティRegsvr32(Microsoft Register Server)が、AppLockerといったホワイトリスト機能をバイパスして遠隔からのコード実行に悪用される危険性があると伝えた。

この脆弱性は匿名の研究者によって個人的に発見され、4月19日の時点でMicrosoftに報告されたと説明されているほか、現段階でこの脆弱性を修正するパッチが将来のアップデートで提供されるかどうかは不明だと指摘されている。

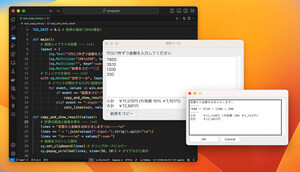

この脆弱性を悪い用する方法の詳細は「Bypass Application Whitelisting Script Protections - Regsvr32.exe & COM Scriptlets (.sct files)|subTee」に掲載されている。

JavaScriptやVBScriptを使った遠隔からのコード実行はホワイトリストの機能で防止できる可能性が高いが、Regsvr32はこのホワイトリストが機能していないという。このため、Regsvr32を経由して外部からコードをダウンロードして実行することが可能と指摘されている。この脆弱性の深刻度がどの程度のものであるかは現段階では不明。