カスペルスキーは12月18日、広がりを見せるランサムウェア攻撃「TeslaCrypt」について、同社のブログ「Kaspersky Daily」で解説した。

TeslaCryptが最初に確認されたのは2月で、ゲーマー集団のPCがトロイの木馬に感染したことで明らかになった。感染したPC内のデータは暗号化されており、データを復号化するためには攻撃したサイバー犯罪者への500ドル程度の支払いを求められた。

TeslaCryptは、比較的弱い暗号化アルゴリズムが採用されており、復号鍵が被害者のハードディスク上の独立したファイルとして保存する仕様となっていたため、一般ユーザーでも比較的簡単に問題を解決できたという。また、BleepingComputerのフォーラム(英語)のユーザーがTeslaDecoderというソフトウェアを作成し、身代金を支払わなくてもファイルを復号できるようになった。これにより、TeslaCryptの活動は終息したかのように思われたが、サイバー犯罪者は機能を拡張し、7月頃から「TeslaCrypt 2.0」を利用した攻撃を開始した。

バージョン2.0では、暗号化スキームが格段に強化されており、複合鍵を独立したファイルで保存するのではなく、システムレジストリに登録するようになった。所有者が復号鍵を見つけることができないため、TeslaDecoderでもファイルを取り戻すことができない。

ここのところ広がりを見せているTeslaCrypt(vvvウイルス)は、最新バージョン「2.2.0」。感染の起点となるのは偽メールで、メールに騙されてエクスプロイトキット「Angler」をインストールしてしまうと、TeslaCryptがインストールされてしまう。

また、WordPressを利用したWebサイトへの攻撃の規模も拡大しており、英国の新聞「The Independent」のブログなども攻撃に晒されている。ここで感染したWebページは古く、アクセスした読者は4000人程度いたと言われているが、PCが感染したという報告はなかった。

サイバー犯罪者たちは、攻撃の矛先を個人ユーザーから企業ユーザーにシフトする傾向があり、Heimdal Securityによると、2.2.0はヨーロッパ企業が狙われているという。日本でも活動の痕跡が確認されており、予断を許さない状況となっている。

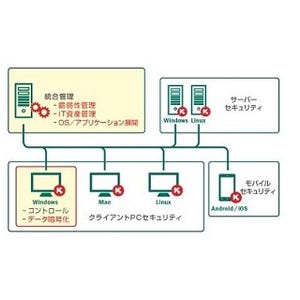

カスペルスキーは、2.2.0によるPCの感染を防ぐために「最新セキュリティ製品の利用」「Officeソフトやブラウザ、Adobe Flashなどを常に最新バージョンにアップデート」「万が一感染した場合に備えて、データのバックアップ」を推奨している。