トレンドマイクロは5月22日、DH鍵交換の脆弱性「Logjam」について、同社のセキュリティブログで解説している。

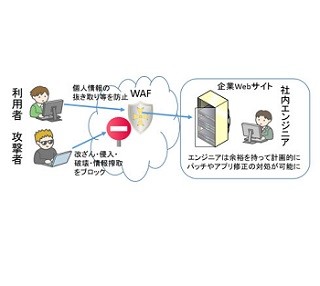

Logjamを利用し「Man-In-The-Middle(MitM、中間者)攻撃」を実行することで、HTTPS、SSH、VPNなどの暗号強度を弱められることが特徴だ。

脆弱性は「ディフィー・ヘルマン鍵交換(DH鍵交換)」の実行方法に存在している。「Logjam」を利用することで、輸出グレードの暗号で使用する512ビットの素数を利用するアルゴリズムに降格できる。最近の研究では、768ビットおよび1024ビットの素数を利用するシステムでも脆弱性が存在することが判明している。

Logjamを利用した攻撃を実行するには2つの条件が必要となる。1つは安全なサーバーとクライアント間のトラフィックを傍受できる能力、もう1つは十分な計算能力を持っていることだという。

DH鍵交換がよく利用されるプロトコルである HTTPS(SSL/TLS)の場合、上位100万ドメインのWebサイトのうち8.4%が脆弱であるという調査結果も報告されており、POP3SおよびIMAPSの安全なメールサーバーも同様の割合で危険に晒されている恐れがあるという。

Logjamへの対抗手段はユーザーの種類によって異なる。エンドユーザーの場合は最も単純で、使っているWebブラウザーを最新の状態に更新すればよい。Google、Mozilla、Microsoft、Appleといった主要なブラウザーの提供企業は、対策用の更新プログラムを準備しているという。

サーバーの管理者の場合は、輸出グレードの暗号のサポートを無効にし、DH鍵交換に利用する素数を2048ビットまで上げたうえで、各環境ごとに DHパラメータを新規に生成すればよい(この場合、暗号を解読するためには非常に強力な計算能力が必要となる)。

また、対策で情報処理推進機構(IPA)が公開する「SSL/TLS 暗号設定ガイドライン」を活用することも有効だという。具体的には、DH鍵交換の利用にあたり、政府内利用を想定した要件「高」では2048ビット以上、一般的な利用を想定した要件「推奨」では1024ビット以上の設定にすることとされており、DHパラメータの新規生成方法、設定方法が具体的に記載されている。

トレンドマイクロは、サーバー製品が2048ビットのDH鍵交換に対応する場合は、2048ビットを利用することを推奨するとしている。