セキュリティ企業の米FireEyeが4月12日(米国時間)に発表したレポート「APT 30 and the Mechanics of a Long-Running Cyber Espionage Operation」で発表した。

同社のシンガポールにあるラボがあるマルウェアを発見したことから、調査を開始した。同社はこの攻撃組織をAdvanced Persistent Threatから「APT 30」と名付け、200以上のマルウェアサンプルとGUIベースのリモート制御ソフトウェアを分析してAPT 30が機能する方法を調べた。

それによると、APT 30は、政治、経済、軍などが関係する機密情報の取得をミッションに掲げており、ターゲットの優先順位を定め、攻撃のためのマルウェアを開発するという形で機能しているとのこと。政府ネットワークや通常のインターネット接続ではアクセスできないネットワークへの侵入も行っているとみている。東南アジアとインドにおける政治的動向に強い関心を持っており、東南アジア諸国連合(ASEAN)サミット時や中国、インド、東南アジア諸国での領土問題が大きくなった際に活発化になる。政府や政府機関だけでなく、これら地域の動向を報告するメディアやジャーナリストに対する攻撃も測定したという。

FireEyeがもう1つ、これまでのサイバー攻撃グループと異なる点として強調しているのが、APT 30チームの長期にわたる協業体制だ。チームはシフト制で協力しながら作業しており、首尾一貫した開発計画を持つという。

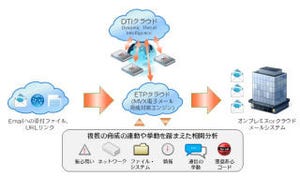

APT 30が使っているマルウェアの1つがバックドア「BACKSPACE」(別名「Lecna」)で、モジュラー化された開発フレームワークを特徴とする。APT 30のチームメンバーは洗練されたスキルを持つプロ集団で、コールバック、更新管理などのBACKSPACEの持つ基本構造を土台に、必要に応じてさまざまなモジュラーを組み合わせて変種を構築しているとも報告している。

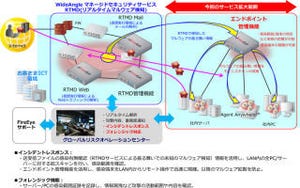

チームが用いているツールには、ダウンローダー、バックドア、中央の制御、リムーバブルドライブやインターネットにつながっていないエアギャップネットワークに感染させるための技術コンポーネントなどが含まれており、自分たちのDNSドメインを登録してマルウェアのコマンドとコントロールを行うこともあるという。

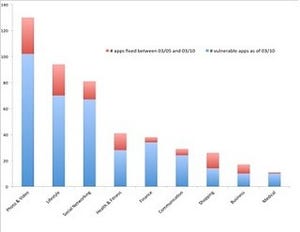

このほかにも、「SHIPSHAPE」「SPACESHIP」「FLASHFLOOD」などのマルウェアを調査した結果、2005年から開発の取り組みを進めているとの結論に達している。これは、APTが発見される前となる。

FireEye Threat Intelligenceのセキュリティ専門家との調査から、APT 30の活動そのものは2004年にも遡るとしており、「活動期間という点では史上最長のサイバースパイ活動」としている。また、政府に有利となる機密情報を取得するという長期的なミッション、綿密に計画された一貫性のある開発活動などから、「政府が出資していると考えられ、中国政府の可能性が高い」と記している。