JPCRT/CCは12月19日、TCP 8080番ポートに対するスキャンが5日頃から増加しているとして注意喚起を行った。

これはJPCERT/CCが運用するインターネット定点観測システム「TSUBAME」によって確認したもの。同システムはネット上に観測用センサーを分散して配置しており、ワームの感染活動や弱点探索のためのスキャンといったセキュリティ上の脅威となるトラフィックの観測を行っている。

今回の例では、GNU bashの脆弱性を対象としたと推測される攻撃のリクエストが送られてくることを確認したという。

TCP 8080番ポートは複数のソフトウェアで使用されており、QNAPが提供するNAS製品のログイン画面でも利用されている。このQNAPが「NASを標的とした攻撃が行われている」との英文レポートを公開しており、今回確認されたリクエストは該当製品を狙っていた。

TCP 8080番ポートへのスキャンを行ってきた一部の送信元IPアドレスでは、この製品のログイン画面と思われる応答が確認されている。こうした状況からJPCERT/CCでは「製品が稼働しているサーバーが攻撃を受け、第三者に対する攻撃の踏み台とされた可能性が高い」と想定している。なお、19日時点でも攻撃は継続しており、攻撃の踏み台となっている可能性が高いIPアドレスのネットワーク管理者に連絡を行っている。

どのように攻撃されるのか

具体的な攻撃手法としては

TCP 8080番ポート宛の探索パケットを送信

探索パケットに応答したIPアドレスに対して、GNU bashの脆弱性を使用するリクエストを送信

脆弱なファームウェアを使用していた場合、当該製品上でコマンドが実行、ネットからスクリプトがダウンロード、実行される

これにより、「ユーザーの追加」や「バッグドアの設置」「GNU bashの脆弱性修正」といったことが行われる。また、先にも触れた通り、ランダムなネットワークに対してTCP 8080番ポート宛の探索パケットを送信し、応答が会った倍位には該当IPアドレスに対してGNU bashの脆弱性を使用するリクエストを再び送信する

が挙げられる。

攻撃が成功することで、該当するNAS製品内に保存されている情報が盗みとられるほか、製品経由で他のネットワーク接続されている端末や危機に対して攻撃が行われる可能性がある。

対策は?

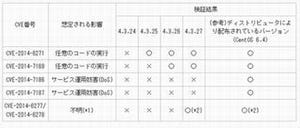

対策は、QNAPの情報を元にファームウェアのバージョンを確認の上、対策済みファームウェアを適用することで行える。なお、Qfix 1.0.2 build 1008が適用されていないTurbo NAS series 4.1.1 build 1003より前のバージョンを利用している場合には、「An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability」の情報を元に攻撃の影響を確認するよう呼びかけている。

攻撃の影響が確認された場合には、「対策後に該当する製品から不審な通信が発生していないか」「該当する製品を起点としてネットワーク接続されていた他の製品や危機に対する影響がないか」の確認をする必要があるとしている。

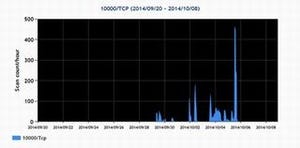

GNU bashに関連する問題では、10月にもTCP 10000番へのポートスキャンが急増していたほか、脆弱性が明らかになった直後に公開された公式パッチでは脆弱性の修正が不十分であったといった問題があった。

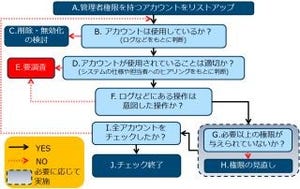

なお、19日には同時にActive Directoryの管理者アカウントが悪用されるという注意喚起もJPCERT/CCが行っている。