トレンドマイクロは11月14日、Microsoftが11月11日(米国時間)に公開した修正プログラム(Patch Tuesday)の、「Schannelの脆弱性によりリモートでコードが実行される」脆弱性(MS14-066)の深刻度「緊急」について注意を呼びかけた。

Schannelとは、MicrosoftによりWindowsへのSSL/TLS実装に使われている「セキュアチャネル」と呼ばれるもの。今回確認されている脆弱性は、攻撃者が悪意を持って作成したネットワークパケットを影響あるシステムに送信するだけで攻撃が成立するという。これは、ユーザによるアクションを必要とせずに乗っ取りを可能にする脆弱性で、2014年4月に問題になったOpenSSLの脆弱性「Heartbleed」を彷彿とさせる。

Microsoftの発表ではMS14-066を悪用している事例はまだ確認しておらず、トレンドマイクロでもこの脆弱性を利用した動きや不正プログラムなどの攻撃は確認していない。しかし、2014年9月に問題となったコマンドシェルbashの脆弱性「Shellshock」が脆弱性公開後まもなく攻撃を確認したように、この脆弱性も短期間のうちに攻撃に利用される危険性が十分考えられる。

この脆弱性は、現在サポートされているすべてのWindowsプラットフォームが影響を受け、この中には、2015年7月にサポート終了が予定されているWindows Server 2003も含まれている。また、この脆弱性は2014年4月にすでにサポート終了しているWindows XPを含むすでにサポート終了しているWindowsプラットフォームにも影響があるといわれている。

これまで、Windows XPに影響のある脆弱性については、サポート終了後も修正プログラムが緊急で公開されたケースがあるが、今回は修正プログラムの提供が行われていない。この脆弱性を利用した攻撃の被害に遭わないためにも、法人のシステム管理者、個人ユーザは、Microsoftから公開されている修正プログラムを至急適用するようトレンドマイクロでは勧めている。

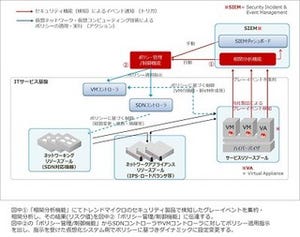

さらに、トレンドマイクロでは、この脆弱性に対する攻撃からサーバやクライアントを保護するための対策を提供。サーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」を利用中の顧客は、「IPSルール:DSRU-14-035」「DPIルール:1006327 ? Microsoft Schannel Remote Code Execution Vulnerability (CVE-2014-6321)」「DPIルール:1006324 ? Windows OLE Automation Array Remote Code Execution Vulnerability (CVE-2014-6332)」のルールを迅速に適用されることを推奨している。