トレンドマイクロは9月10日、国内の銀行・クレジットカード会社37社を狙う自動不正送金ツールを解析し、その結果を同社が運営するセキュリティブログで公開した。

セキュリティブログでは、「2014年1月~6月における国内の不正送金被害が約18億5200万円で前年同期比約9倍に」なったという警視庁の発表に触れている。

これによると、不正送金被害は、以前は大手の金融機関の利用者を狙った被害が多かったが、最近では地方の金融機関にも拡大していることがわかる。

トレンドマイクロには以前から「大手以外の金融機関を使っていれば不正送金の被害を受けないのでは?」という問い合わせが届いてたいという。今回の警視庁の発表は、大手・地方関係なく誰もが不正送金の被害者になりかねないことを裏付けるものだった。

また、国内におけるネットバンキングを狙った不正プログラム「オンライン銀行詐欺ツール」が増えていると指摘。「オンライン銀行詐欺ツール」の検出数を独自に調査しており、2014年1月~6月期の検出数が3万553台と前年同期比で3.9倍だったという。

世界と比較しても日本国内での検出数が多い。4月~6月期には、これまで1位だった米国を抜き、日本がワースト1位になった。

2段階認証を破る詐欺ツールが急増中

ネットバンキングを狙った詐欺は、「Webインジェクション」と呼ばれるツールを使ったものが多いと言われている。このツールは、JavaScriptファイルを使って正規サイトの画面上に偽の認証画面を差し込み、乱数表の文字列や暗証番号を詐取するもの。詐欺師は、盗んだ認証情報を使ってネットバンキングにアクセスし、外部への不正送金を実施する。

最近では、ワンタイムパスワードの2段階認証を破る機能を実装した改良版も多く出回っている。その一つが「ATS(Automatic Transfer System、自動送金システム)」。これは、JavaScriptファイルを使って不正送金を自動化するもので、人が介入することなく送金できる。もう一つが「VAWTRAK」。これは自動送金システムに加え、利用者に入力をサポートするように画面上で促す。

攻撃対象を記載したデータをC&Cサーバーに保存

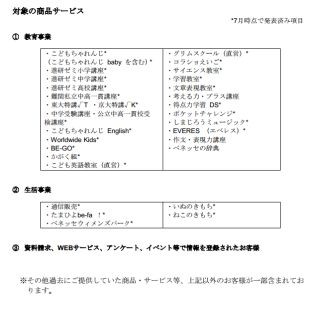

トレンドマイクロは、大手を中心とした銀行6行、クレジットカード会社20社の計26社を標的としていることが、Configデータ(設定データ)の解析で明らかにした。さらに、7月31日に再度調査を実施したところ、新たに地方銀行 11社が攻撃対象に加わり、計37社が標的になっていることを確認した。

攻撃対象の増加を確認できたのは、今回解析をした検体のその挙動に理由がある。解析した検体はPCに感染すると特定のC&Cサーバーに接続し、攻撃対象すべてが記載されたConfigデータをダウンロードする。つまり、PCに感染している検体を変更する必要なく攻撃対象を変更、追加することが可能になる。

感染端末上で利用者が攻撃対象のサイトにアクセスすると、この検体は今度は別のC&Cサーバに接続して当該ネットバンキングへの攻撃に必要なConfigデータを一式ダウンロードする。

今回実施したATSの解析結果は、リサーチペーパー「日本のネットバンキングを狙う自動不正送金システムを分析」にて詳しく解説している。リサーチペーパーは、Webサイトから無料でダウンロードできる。