IPAは6月6日、オープンソースの暗号通信ライブラリ「OpenSSL」に、初期 SSL/TLS ハンドシェイクにおけるChange Cipher Spec メッセージの処理に脆弱性が発見されたとして、速やかに最新版を適用するよう呼びかけている。

OpenSSL Projectは6月5日、OpenSSLに関する6件の脆弱性(CVE-2014-0224、CVE-2014-0221、CVE-2014-0195、CVE-2014-0198、CVE-2010-5298、CVE-2014-3470)について、情報を公開した。

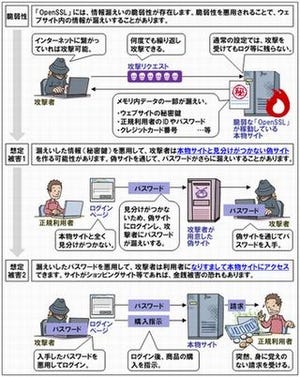

うち、CVE-2014-0224がChange Cipher Specメッセージの処理に関する脆弱性であり、これを悪用すると、中間者攻撃(MITM:Man-in-the-middle)を防ぐことができず、暗号通信の内容の漏洩や改竄を招くおそれがある。

この脆弱性はITベンダーのレピダムの技術者である菊池正史氏によって発見された。

その他の脆弱性は、

脆弱性が影響を受けるバージョンは、サーバは1.0.1 系列のうち 1.0.1g およびそれ以前で、クライアントは以下のとおり。

- 0.9.8y以前のすべてのバージョン

- 1.0.1から1.0.1g

- 1.0.0から1.0.0l

それぞれ、脆弱性を修正した最新版(0.9.8za、1.0.0から1.0.0l、1.0.1から1.0.1g)が公開されている。

すでに、Ubuntu、Debian、FreeBSD、CentOS、Red Hat 5、Red Hat 6、Amazon Linux AMIについては、この脆弱性に対応した修正版が公開されている。