情報処理推進機構(IPA)は3月28日、標的型攻撃においてシステム内部潜入後に悪用される設計・運用上の弱点について、運用現場の実情と対策の考え方をまとめ、「攻撃者に狙われる設計・運用上の弱点についてのレポート」を公開した。

IPAでは、標的型攻撃における攻撃手法の洗出しと対策の案出を図るため、2013年4月より実際に攻撃にあった機関に対してヒアリング調査を実施。

この調査の結果、攻撃にあった機関では、利便性や運用上の効率を考慮した情報システムの設計策が取られており、これを逆手に取られ攻撃に悪用されてしまっているという実態を確認した。

このため、一度、内部に侵入されてしまうと、脆弱性対策やウイルス対策ソフトでの効果は期待できず、しかも利便を指向したシステムの設計・運用上の設定が悪用されるため、諜報範囲の拡大を招いてしまったといえ、システムの設計によっては、従来の対策では十分ではないことが分かったという。

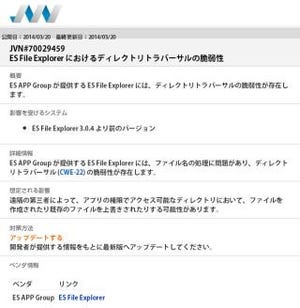

今回のレポートでは、攻撃に対して結果的に意外な弱点となっているシステム設計例を10点挙げ、攻撃に悪用されてしまいがちな設定や運用(背景)と対策の考え方をまとめている。

また、レポートでは、標的型攻撃の一連のシナリオに合わせて、個々の攻撃から防御する為の対応機器を一覧にして示している。

IPADでは、注目すべき事項として、攻撃の初期段階は、セキュリティ製品で防御可能なのに対し、攻撃の後段では、運用者がネットワーク設計や業務機器の設定で、防御するのが有効であるという点を挙げている。

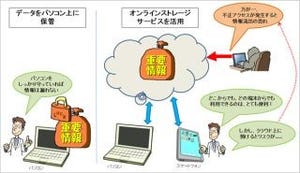

IPAが主催したセミナーで行ったアンケートでは参加者の約半数が、利便性のため業務端末をシステム・サーバ運用の端末として兼用していることがうかがえ、この兼用は、システム内部への侵入口となり、潜入されると、業務サーバーへの不正アクセスを誘発することを意味するとしている。