JPCERTコーディネーションセンター(JPCERT/CC)は10月10日、2013年度第2四半期(7月1日~9月30日)に受け付けたインシデント報告の統計と事例をまとめた「インシデント報告対応レポート」を公開した。また、早期警戒、脆弱性関連情報流通促進、国際連携活動などJPCERT/CCの活動状況をまとめた「活動概要」についても公開している。

同時期にJPCERTに寄せられたインシデント報告件数は1万95件となっており、このうちJPCERTが国内外の関連サイトと調整を行った件数は2414件であった。前四半期に比べると総報告件数は8%増加し、調整件数は11%増加した。前年同期との比較では、総報告数が86%、調整件数にいたっては115%の増加を記録している。

インシデントをカテゴリ別に分けると、「Webサイト改ざん」が33.5%、システムの弱点を探索する「スキャン」が32.1%を占めた。また「フィッシングサイト」は5.7%だった。

Webサイト改ざんの傾向

同四半期にJPCERTが報告を受けたWebサイト改ざんの件数は2774件でり、前四半期の1847件から50%増加した。前四半期に引き続き、不審なiframeや難読化されたJavaScriptがページに挿入されているWebサイトの報告が非常に多く寄せられたという。

改ざんされたWebサイトへアクセスすると、他のURLにジャンプする。ジャンプ先のPHPスクリプトによって、さらに複数のアプリケーションの脆弱性を使用した攻撃を行うサイトに誘導されることが確認されているという。

脆弱性が存在する古いバージョンのOSや、アプリケーションがインストールされたPCが攻撃されると、マルウエアに感染する。ほかにも、PCに保存されたさまざまな認証情報を窃取されたり、他のマルウエアをダウンロードされたりする可能性がある。

改ざんの被害を受けたWebサイトの管理者から、不明な第三者によるFTPの認証が記録されていたという情報が複数件あった。

改ざんを許した一因として、Webサイトの管理に使用するPCがFTPなどの認証情報を窃取するマルウエアに感染していたか、FTPのパスワードが容易に推測できるものであったなどの問題点が考えられるという。

また、9月中旬には、Webサイトに侵入したことを誇示することを目的とした海外のハッカーグループによる改ざんの報告も多く寄せられていたとしている。

スキャン

同四半期に報告が寄せられたスキャンの件数は2659件で、前四半期の4629件から43%減少している。

頻繁にスキャン対象となったポートは、http(80/tcp)、smtp(25/tcp)、ssh(22/tcp)だった。前四半期の6月には、WordPressのログイン画面に対するブルートフォース攻撃が多数報告されたが、今四半期は同様の攻撃に関する報告の数が減少したという。

フィッシングサイトの傾向

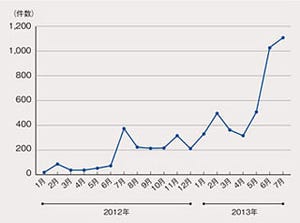

同四半期に報告が寄せられたフィッシングサイトの件数は469件で、前四半期の287件から63%増加した。また、前年度同期比では72%の増加となっている。

国内のブランドを装ったフィッシングサイトの件数は165件で、前四半期の72件から129%の増加。ほかに、国外ブランドを装ったフィッシングサイトの件数は219件で、前四半期の140件から56%増加している。

JPCERTが報告を受けたフィッシングサイト全体では、金融機関のサイトを装ったものが53.1%、オンラインゲームサービスを装ったものが22.9%を占めた。

前四半期に引き続き、国内ゲーム会社のオンラインサービスを装ったフィッシングサイトが多数報告されている。フィッシングサイトのドメイン名には、7月から8月はブランド名を装った文字列や、アルファベット4文字に「.asia」「.pw」「.cc」などのトップレベルドメインを組み合わせたものが多く使用されている。9月については、アルファベット1文字か同じ文字2文字の後が「kiki.com」となっているものが多く使用された。

国内ゲーム会社を装ったフィッシングサイトの中には、国内通信事業者が動的に割り当てるIPアドレスを持ち、しかもIPアドレスを付与した通信事業者が複数あり、時間とともに移動したものが発見された。

また、このようなIPアドレスを持つ国内ゲーム会社を装ったフィッシングサイトと同じIPアドレスで、海外のオンラインゲームサービスを装ったフィッシングサイトが存在していることも確認されているという。

フィッシングサイトの調整先の割合は、国内が56%、国外が44%となっている。