インテルとマカフィーは19日、共同開発した次世代セキュリティソリューション「McAfee Deep Defender」ならびに「McAfee ePO Deep Command」について、記者発表会を行った。

OSを改ざんしてマルウェアの検出を妨げる「ルートキット」が進化し、サイバー攻撃に利用されている。この脅威をOSに依存しない形で検出する「McAfee Deep Defender」と、システム管理者によるリモートセキュリティ管理を実現する「McAfee ePO Deep Command」について解説が行われた。

標的型サイバー攻撃に利用される「ルートキット」

これまでのサイバー攻撃は、標的となった企業に対して不明瞭な問題を与える物が多かった。しかし、昨今の標的型サイバー攻撃は、重要なインフラとなっている知的財産やサービスの停止を目標に、周到な準備を行った上で攻撃するケースが多い。

今年6月にイランなどで確認されたマルウェア「Flame」は、USB経由で複数のWindowsPCに感染。プログラムの一部には証明書の脆弱性を利用し、自身をMicrosoftのモジュールであるかのように見せかける。多機能なためデータ容量は20MBと大きいが、個々のプログラムは難読化されており、2010年7月にイランの発電設備を標的とした「Stuxnet」以上の猛威をふるった。

そのほかにも、フィッシングメールのローカル言語対応など、標的型サイバー攻撃の手口は日増しに巧妙になっている。なかでも、マルウェアの存在を隠蔽してしまうツール「ルートキット」は、従来のウイルス対策ソフトでは見逃してしまう可能性の高い脅威だ。

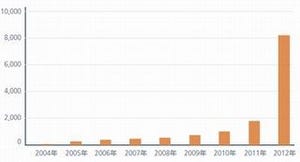

ルートキット自体は新しい物ではなく、1999年に初めてWindowsで発見され、2005年ごろから注目され始めていた。さらに、ここ2、3年の犯罪者によるサイバー攻撃には、しばしばルートキットが利用されている。

近年、従来のルートキット検出ツールでは見つけられない、より深いレベルでOSを改ざんする「カーネルモードルートキット」が登場。それに加えて「Spy Eye」などの新種のルートキット作成ツールによって、新種のルートキットが増殖し続けているという現状がある。このため、ハードディスクを外部からスキャンするなどの手間のかかる検出方法では対応しきれなくなっており、OSに頼ったスキャンでの検出も限界を迎えつつある。

Intelチップ上で動くセキュリティソリューション「McAfee Deep Defender」

そんな現状における新たなルートキット対策として、同社の「McAfee Deep Defender」が紹介された。Intelの仮想化支援技術「Intel VT-x」を活用しているため、パフォーマンスが改善されており、動作が軽く、CPUやメモリに負荷がかからない。リアルタイムでカーネルメモリを保護するため、ルートキットを感染前にブロックすることができる。ルートキットの種類別に検出するのではなく、特徴的な振る舞いを見つけ出してブロックするため、新種の脅威にも即座に対応できるという。

|

|

|

「McAfee Deep Defender」はOSよりも深い階層にあるMcAfee DeepSAFE技術によって、OSを侵食するルートキットを検知し、感染前にブロックする |

検出した脅威の疑わしい動作はDeep Defenderエージェントが処理し、シグニチャやGTIと照合して検出した不正なファイルを削除する |

「McAfee Deep Defender」がサポートしているチップセットは「Intel Core i3」、「Intel Core i5」「Intel Core i7」(いずれもSandy Bridge世代)となっており、「Intel VT」がBIOSで有効化されていることが要件となる。対応OSはWindows 7(32bit、64bit)となっているが、次期バージョンにてWindows 8 にも対応。仮想環境内の動作は不可となっており、同社の「VSE8.7/8.8」と共存することができる。

OSの範疇を超えた管理を実現する「McAfee ePO Deep Command」

仮に、ある会社で利用しているエンドポイントPCがウイルスに感染してしまったする。ITスタッフがその対応のためにデスクサイド訪問をすると、1回あたり最大250ドルのコストがかかり、運用コストが増大してしまう。

社内で利用しているすべてのPCには、最新の定義ファイルがインストールされている必要があり、マルウェアの感染を未然に防ぐには、セキュリティ管理者が緊急時にすぐさま新しいポリシーやPCに対し実行できる環境が重要となる。だが、末端のエンドポイントPCに電源が入っていないと定義ファイルのアップデートは不可能なため、急速に増殖する猛威に対抗するには不十分な部分があった。また、クライアント側の電源が入っている業務時間中にハードディスクのフルスキャンをすることになるため、エンドポイントPCのCPUに負荷がかかり、動作が重くなるという問題もあった。

|

|

|

「McAfee ePO Deep Command」を利用すると、エンドポイントPCの電源が落ちている状態でも、定義ファイルの更新などをリモートで実行できる |

人的コストや電気代なども含め、クライアントセキュリティを最適化することができる |

同社の「McAfee ePO Deep Command」はIntelのvPro技術であるAMT(Active Management Technology)を利用し、電源が入っていないエンドポイントPCに対してリモートでセキュリティ改善のための命令を下すことができるセキュリティ管理ツールだ。クライアント側のCPU内部にある独自電源を活用することで、電源の入っていないPCに対しても、リモートで様々な制御が可能となる。また、仮に問題が起きたマシンがあったとしても、別のOSイメージから立ち上げてウイルスを除去するなどの対応が可能となる。

「McAfee ePO Deep Command」の運用に対応しているCPUは「Intel Core i3」、「Intel Core i5」「Intel Core i7」(いずれもSandy Bridge世代)。McAfee ePOソフトウェア4.5以降対応、BIOS上でIntelバーチャライゼーションテクノロジー(VT)の有効化を行うことが条件となる。

なお、製品のリリースや日本市場への展開については7月に公開されるという。