前回は、標的型攻撃に使われるツールや、マルウェアに感染するまでのプロセスについて、画面ショットを交えながら解説した。

今回は、その後のプロセス、すなわちネットワーク内に送り込まれたマルウェアが情報を窃取する部分に焦点を当て、標的型攻撃対策ツールがいかにして防いでいくかのかを画面ショットを交えながら紹介していく。

現状では入ってしまえばノーガード - 通信と情報窃取の手口

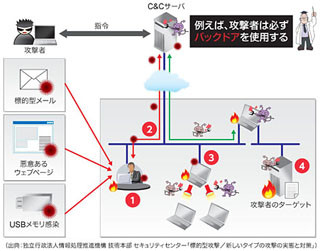

前回ご覧いただいたとおり、攻撃者はさまざまな手法で情報を収集し、メール添付などのかたちでマルウェアを送り込んでくる。攻撃は巧妙に仕組まれているものが多く、どんなに気を付けていても感染を防ぐのが難しいケースは珍しくない。

とはいえ、マルウェアに感染しても情報が盗まれなければ、当然ながら被害はでない。だが、標的型攻撃では、ダウンロードされたマルウェアを使って、外部のC&Cサーバと通信する。そして、ユーザーが気づかないうちに情報を盗み出していく。

内部のネットワークで不審な動きを検知する仕組みがなければ、こうした通信を検出することはできない。つまり、ファイアウォールやIDS/IPSといった従来の対策で検知することができないのだ。

そこで、社内に潜むマルウェアの挙動を監視できるような機能が必要になってくる。Webサイトと通信しているアプリケーションは何であり、どのようなサーバとどのような通信を行っているかをチェックし、不正な通信であった場合はブロックするといった処置を行うわけだ。アズジェントが提供するチェック・ポイントのソリューションでは「Anti-Bot」と呼ばれる機能がこれに該当する。

また、C&CサーバのIPやURL、ドメインは頻繁に変わるものだ。新しいマルウェアが出現すれば通信のパターンや攻撃の特徴も変化する。アンチウイルスと同様に、最新の脅威に対応していく必要があり、チェック・ポイントのソリューションではクラウド上でそうした脅威の情報を共有して、情報をリアルタイムにアップデートしている。

そうした未知の脅威に対抗するうえで重要な役割を果たしているのが「Threat Emulation」というサンドボックス技術だ。シグネチャファイルでのチェックをすり抜けた疑わしいファイルを仮想環境上に実際に展開し、不審なファイルを作成しないか、不要なプロセスを起動しないか、レジストリに不正な値を書き込んでいないか、外部と不正な通信を行っていないかなどを確認していくのだ。

秋山氏は「アンチウイルス、アンチボット、サンドボックスという3つの機能が連携してはじめて、標的型攻撃に対抗できるようになります」と強調し、いわゆる内部対策と出口対策の重要性を訴える。

何をどう止めることができるのか - チェック・ポイント標的型攻撃対策パッケージのポイント

では、チェック・ポイント標的型攻撃対策パッケージを導入しているケースではどうなるか。下の画面をみてほしい。右下に怪しいファイルをブロックしたとのアラートが表示されている。

これは、さきほどのサンプルのフィッシングメールに記載されたPDFへのリンクをクリックしたときに表示される画面だ。ソリューションを導入していないケースでは、ユーザーは何も気づかないうちにマルウェアをダウンロードしてしまう。

しかも、このリンク先のファイルは、アンチウイルスのシグネチャファイルでは検出できないマルウェアだった。チェック・ポイント標的型攻撃対策パッケージでは、こうした最新の脅威に遭遇すると、サンドボックス技術を使ってファイルの挙動を確認する。その結果、マルウェアと判断され、アラートとして表示したというわけだ。

「ユーザーが不審なファイルを開いた場合、このようにアラートが表示され、不正なファイルのダウンロードをブロックします。『不審なメールは開かない』といったセキュリティ教育は必要ですが、人は完璧ではありません。このため、普段の利用のなかで危険をブロックすることが必要なのです。」(秋山氏)

また、新しい脅威として検出された情報は数時間で共有され、アンチウイルスの新しいシグネチャファイルやアンチボットの情報としてアップデートされていく。

マルウェアの詳しい情報を確認したい場合は、ファイアウォールのログ画面からサンドボックスでブロックしたマルウェアのレポートを見ることができる。どのIPとどのポートで通信していたか、マルウェアの特徴は何か、どの脆弱性を悪用したかといった概要を把握できる。

さらに詳細な内容も確認できる。

疑わしい活動(Suspicious Activities)が何件あったか、レジストリキーの改変(Affected Registry Keys)は何件あったか、プロセスへの影響(Affected Process)は何件あったか、ファイルへの影響(Affected Files)は何件あったか、などをまとめて知ることができる。

ユニークなのは、以下のように、仮想環境で展開した画面ショットも見ることができる点だろう。マルウェアの挙動をビジュアルに把握することができる。

このほか、C&Cサーバとの通信履歴のログやブロックの履歴などについても管理画面から把握できるようになっているので、万一、外部へのデータ送信が行われてしまった場合も、そのログが残るので追跡が可能だ。

標的型攻撃というと、重要情報を持つ大企業や金融機関、官公庁だけだと思われるかもしれないが、実際には、企業規模や業種を問わず発生している。セキュリティに予算をかけていない中小企業をねらい、そこで得た情報を踏み台として、より「カネになる」取引先へと広げていく傾向が増えているとされる。そのため、知らず知らずのうちに犯罪に加担する結果になるケースも少なくないという。

今回紹介した、アズジェントの「チェック・ポイント標的型攻撃対策パッケージ」の例を参考にして標的型攻撃に備えてほしい。