DDoS攻撃対策はあるのか?

続いてIoT Botとも関連性が非常に高い、DDoS攻撃の状況について。Anonymousによる攻撃やネット掲示板での喧嘩が発端となった攻撃などの例があるが、9月には仮想通貨やFX業者にDDoS攻撃が加えられ、脅迫メールが届いたという事件があったという。齋藤氏によれば、これは取引所間での価格差を生み出して利ざやを得る、あるいは不利益を被った利用者の逆恨みといった可能性が考えられるとしていた。

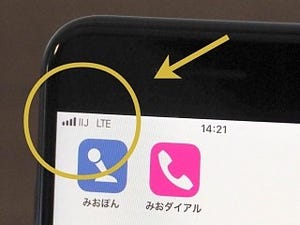

IIJの対策としては「IIJ DDoSプロテクションサービス」があり、これはIIJが全世界に張り巡らせたインターネット網の出入り口すべてに、対策装置を設置するというもの。基本的に企業を対象としたサービスだが、こうしたサービスを利用することで、今後も頻発が予想されるDDoS攻撃に備えておくことは無駄ではないだろう。

様々な脆弱性の問題

続いて、様々な技術やデバイスに残る、脆弱性の問題について語られた。まずはBluetoothに存在する脆弱性を利用した「BlueBorne」で、これは「トロイの木馬型ワーム」ともいうべきマルウェア「BlueBorne」が、Bluetooth接続した機器をスキャンし、脆弱性のある機器に侵入して自在に制御できてしまうという問題。主要なOSではすでに対策パッチが出ているが、齋藤氏は「ペアリングする相手がパッチを当てているか確認できているか?」と問いかける。

また、先日話題となった無線LAN(Wi-Fi)の暗号化「WPA2」の脆弱性「KRACK」についても、すでにクライアント側のパッチがリリースされているが、利用する機器すべてに当てているかが問題と指摘。KRACK自体はWi-Fiの電波が届く範囲でなければ侵入されることはなく、また暗号鍵が盗まれるわけではないため、そこまで大きな脅威ではないとしつつも、公衆無線LANなどで攻撃されている人がいるというリスクについて考慮する必要があるとした。

続いてInfenion TechnologyのRSAライブラリに関する問題。これはライブラリが利用していた乱数が不足していたため、鍵生成時のエントロピーが不足してしまうというもの。エストニアの電子IDカード「e-residency」(電子住民票カード)でこの問題が発覚し、同カードはRSAから楕円曲線暗号に切り替えている。この問題はPC用のセキュリティモジュールであるTPM(Trusted Platform Module)も対象となっており、ファームウェア用のパッチがリリースされている。こうしたパッチをすべてに当てているかというのは、ここまでに挙がったほかの脆弱性と同様の問題だ。

最後に低電力用SoCの「ATOM C2000」のエラッタについて。ルーターやシンクライアントなどのネットワーク機器に利用されているこのチップでは、シスコのルーターが稼働から18カ月で壊れてしまう問題などが報告されており、利用していた各社から対策が発表されている。

|

|

最近話題になった脆弱性だけでこれだけのものがある。攻撃側の解析技術も高まっていることに加え、スタートアップの製品などセキュリティにまで意識が回っていないものもあり、なかなか一筋縄ではいかない問題になりつつある |

いずれも個人レベルであれば数台で済むが、企業では数百から数千台といった規模に対して対策しなければならず、費やされるコストや労力はバカにならない。今後もこうした脆弱性の問題は必ず登場するだけに、どのように対処していくかを真剣に考えておかねばならないだろう。