新たな感染源となるIoT Bot

続いてIoT機器のセキュリティに話題が移る。IoTといっても幅が広く、スマートスピーカーなどのわかりやすいものだけでなく、ネットに接続できるビデオレコーダーやプリンター、ルーターなどもIoTに含まれるとなれば、急に身近な話題に感じられることだろう。こうしたIoT機器を狙ったマルウェアとしては、監視カメラやルーター、ビデオレコーダーなどを狙ったものが増えており、実際に感染例も増えているという。

こうした機器が感染する原因としては、OSとしてLinuxなどが多く使われていることが挙がる。さらに齋藤氏は、開発者がこれらを標準のセッティングのまま利用してしまい、telnetなどの外部からアクセスする機能が生きていること、加えてデフォルトで設定されているIDやパスワードが変更されていないことを挙げた。組み込み系も昔はPCとは違った専門分野であり、技術者も職人気質の人が多いという印象だったが、最近は利用する技術も違うため、世代が変わっているのだろう。

こうして侵入されたIoT機器は感染後に命令を受け、標的に対してDDoS攻撃を行う「砲台」となる。ユーザーは自分が攻撃の踏み台にされていることも気づかないまま、というわけだ。

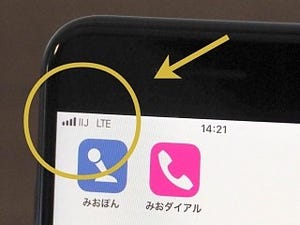

事例として、あるメーカーが自社製のIoT機器を開発しているとき、IoT Botに感染してしまったケースを紹介。感染したIoT機器が、一斉に攻撃をしていたことが判明した。しかもその機器はモバイル機器であり、すべて同じMVNOのSIMを使っていたため、攻撃しながら全国を移動するという、攻撃側としては非常に「おいしい」状況になってしまっていたという。

ほとんどのIoT Botは、IoT機器を電源オフするとリセットされて消えるのだが、機器によっては簡単にリセットできないものもある。ISP側はフィルタリングで遮断する対策をメーカーに提案し、メーカー側は自社で対策するのとコスト等を比較し、フィルタリングを選択したという。

これはひとつの事例だが、こうした機器がほかにどれくらい種類があるのか、どれくらい感染しているかとなると、今後は加速度的に増えていくIoT機器のことも含め、真剣に検討しなければならない時期に来ている。