トレンドマイクロは、2017年度上半期セキュリティラウンドアップを発表した。これは、2017年1月から6月までの日本国内および海外のセキュリティ動向を分析したものである。このなかから、興味深い事例をいくつか紹介しよう。

対策が十分でなかった可能性を指摘

さて、ちょうど1年前になるが、2016年度上半期セキュリティラウンドアップでは、「ランサムウェアの被害が過去最高」とレポートしている。つまり、2016年からランサムウェアの脅威は現実的なものとなっていた。トレンドマイクロでは、最大級の注意喚起を行っていた。にもかかわらす、2017年上半期のランサムウェアの被害をみると、その対策が十分に検討・実施されてこなかったという可能性を指摘する。

2017年5月に発生したランサムウェアの「WannaCry」、同じく6月に発生した「Petya」で、その不備が表面化した感がある。

「WannaCry」と「Petya」のいずれも、従来のランサムウェアにSMBv1の脆弱性「CVE-2017-0144(MS17-010)」を悪用するネットワークワーム活動が追加された。SMBv1の脆弱性とは、リモートより任意のコードが実行可能な脆弱性である。同一ネットワーク内のPCの1台が「WannaCry」に感染すると、別のPCに感染が行われることになる。

従来のランサムウェアでは、メール添付や不正なWebサイトの閲覧によって感染が行われた。それに対し「WannaCry」では、自律的に感染拡大が発生するのである。この点が、従来のランサムウェアとは、大きく異なる点である。

SMBv1の脆弱性を悪用するためには、インターネットポートの445番への直接的なアクセスが必要になる。この脆弱性は「WannaCry」の発見される2か月前に発見されていた。当初、445番ポートはファイアウォール、ルータなどのセキュリティ機能により、クローズされているため、それほど大きな脅威とはならないと予想されていた。

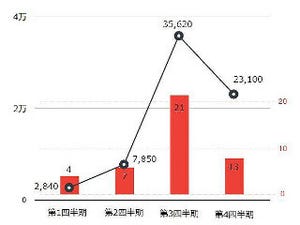

しかし、実際は大きく違ったのである。「WannaCry」の発見後にトレンドマイクロが行った調査結果が、図3である。

この結果をみればわかる通り、50万件以上の445番ポートが開放されていた。つまり、「WannaCry」に感染する可能性は、相当に高かったということになる。

日本での感染状況であるが「WannaCry」は、5月半ばの発見から6月末までに6,700件が検出された。これは、メールで感染をする「Locky」2017年上半期の検出数よりも多く、国内最多となった。一方、「Petya」は、世界で爆発的な感染が発生した6月でも、わずか数件と、大きく異なっている。

この違いについて、トレンドマイクロでは、一見、同じようなワーム活動でも、拡散方法が異なったことが原因と分析する。具体的には。「WannaCry」が侵入対象としてランダムなIPアドレスを生成するなど結果的にインターネットを超えて広い範囲で拡散可能である。それに対し、「Petya」は感染端末自身のIPアドレスに近いアドレスを優先的に侵入対象とするなど、基本的にネットワーク上の狭い範囲での拡散を目的としていた。また、攻撃対象も水飲み場攻撃など、ある程度、絞った攻撃が行われていたことも原因としている。

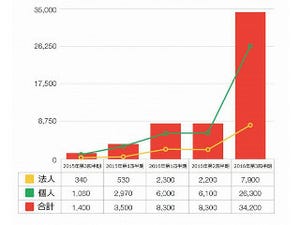

図4からうかがえるのは、会社や組織のLANに経由しないでインターネット接続しているPCが多い。つまり、一般的な業務や用途とは無縁なPCなどの可能性がある。また、防犯カメラや販売管理システムといった、独立したクローズドに近いネットワークであることが推測される環境での被害が多い。

これについて、トレンドマイクロでは、2008年に発見されたネットワークワームの「DOWNAD(別名:Conficker)」との類似性を指摘する。もちろん、一般的なインターネット経由での感染もあったが、USBメモリなどを介して、本来、外部と接続していないようなPCに感染し、そのクローズドネットワーク内で感染が進行するというものであった(結果的に、ネットワーク全体がダウンする)。

この原因の多くは、使用しているソフトや業務の都合により、各種アップデートが行なわれていないこと。さらに、インターネットに接続されていないという理由で十分なセキュリティ対策が施されていないことが原因であった。トレンドマイクロでは、10年前の「DOWNAD」以来指摘されてきたセキュリティの問題点が解消されておらず、「WannaCry」によって、クローズドネットワークのセキュリティ対策が進んでいないことの表れと指摘する。

さらに、「DOWNAD」では見られなかった複数拠点間での被害拡散も検知された。インターネットには直接接続されていない環境であっても、他の拠点や社内ネットワークと接続されている状況が増加していることを示している。

今後、クローズドネットワークなどの常時、管理者やユーザーが不在となるPCなどのセキュリティ対策が求められるであろう。