2015年もセキュリティ業界ではさまざまな事件があった。インテル セキュリティによるビジネスパーソン対象のアンケート では、認知度第1位の事件として日本年金機構の年金個人情報流出事件がランクイン。次いで金融関連フィッシングや、振り込め詐欺といった事件が並んだ。これは企業経営者や情報セキュリティ担当者、一般従業員らが対象のアンケート結果だが、2015年、内部の人間から見たセキュリティ業界はどうだったのか。今回、トレンドマイクロでセキュリティエバンジェリストを務める岡本勝之氏に、2015年、衝撃的だった10大オンライン脅威をランキング形式で聞いた。それでは、第10位からみていこう。

第10位 水飲み場型攻撃

まず岡本氏が第10位につけたのは、「水飲み場型攻撃」。水飲み場型攻撃というのは、Webサイトにアクセスする特定層のユーザーを狙った攻撃で、法的機関や大学、開発機構などが、狙われやすいターゲット層となる。

水飲み場型攻撃自体は、2015年以前から存在していた。岡本氏によると、2015年は攻撃対象が幅広くなり、攻撃対象のユーザーがよくアクセスするサイトだけが改ざんされるのではなく、一般的な正規サイトを改ざんして対象ユーザーにメールを送り、「ここを見てください」と誘導する新手の手法が確認されたという。

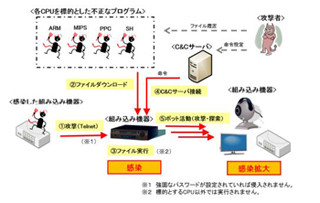

上記の攻撃方法は、2015年7月頃に確認された。国内で確認された被害事例では、「EMDIVI」(日本年金機構の端末が感染したといわれる操作型マルウェア)や「PLUGX」(政府系機関や主要産業機関を狙った標的型攻撃で使用されるリモートアクセスツール)を、最終的に感染させる攻撃だったそうだ。

岡本氏は、「水飲み場型攻撃を行なう攻撃者は、自分の攻撃に使えるものをずっと見張っている。『使えるものはすぐ使う』という攻撃者側のスタンスが、今年浮き彫りになった」とする。

第9位 SDKの汚染

ソフトウェアを開発するためのツールをSDK(Software Development Kit)というが、2015年は、このSDK自体に不正プログラムが仕込まれ、開発者も気付かないうちに不正アプリを開発した、という事件があった。XcodeGhostやMoplus SDKである。

これら不正SDKを使ってつくられた汚染アプリは、遠隔からフィッシングアプリ(フィッシング詐欺など悪意ある不正Webサイトに誘導するアプリ)へ誘導するといった操作が可能になる。

XcodeGhostは、iOS向けアプリ開発ツール「Xcode」を改ざんした不正ツール。この不正ツールは、2015年9月頃、正規のApp Storeで配布されていたことが話題となった。また、Moplus SDKは、中国百度(Baidu)が正式提供しているSDKだが、悪意ある攻撃者によりユーザー権限の必要なく端末を操作できるバックドア機能が存在することが、2015年11月に判明した。

PC向け開発ツールを狙うウイルスは以前からあるが、2015年はモバイルに集中していることが特徴という。「不正プログラムが仕込まれていても、開発者側は気付きにくい」(岡本氏)。

対策はあるのだろうか。「XcodeGhostの場合は、通常のApp Storeからからダウンロードすれば、問題ない。開発用のツールキットはいろいろな場所にホストされていますが、正規サイト以外のサイトから気軽な気持ちでダウンロードすると、それが不正ツールである可能性があります」(岡本氏)。

一方、Moplus SDKは正規のSDKだ。「アプリ作成に使われているSDKを手軽に判定する方法は現状ありません。専門的な解析を行わないとわからないものです」と岡本氏。これに関する対策は、セキュリティ関連の情報をいち早く入手し、怪しいと疑われるアプリを削除することが大事という。

第8位 公開サーバへの攻撃

公開サーバへの攻撃とは、脆弱性の攻撃や、管理アカウントを乗っ取るといった方法で、公開しているWebサービスなどのサーバに対し攻撃する手法だ。Webサービスを運営する会社から"個人情報漏えいのお詫び"などと題した発表を見たことがある方も多いだろう。

これも従来から続いているオンライン脅威のひとつだが、2015年の第3四半期(7月から9月)に急増した。2015年7月頭にクレジットカード情報約1万1千件が流出した新日本プロレスの事件などをきっかけに、「もしかしたら自分の会社も」と調べ公表が相次いだ可能性がある。「大きな事例があると、それを契機に自社でも調べて発覚するケースは多いですね」(岡本氏)。

狙われている情報は、個人のアカウントやクレジットカード番号などで、「蓄積されている情報を、まとめて搾取する」という。流出した情報は、本人になりすまして他サイトにログインするアカウントリスト型攻撃にも使われるリスクがある。

8位へのランクイン理由は、"外部からの指摘"で攻撃が発覚する点。公開サーバへの攻撃は、外部からの指摘が9割で「なかなか侵入に気づけないところが怖い」(岡本氏)。

公開サーバから情報が流出することを100%未然に防ぐことは、難しい。流出した場合に備え、ほかに利用しているサイトに影響が出ないよう、サイトごとにパスワードを変えておくことが重要という。

第7位 新型オンライン銀行詐欺ツール

2015年上半期の被害件数は754件、被害金額は約15.4億円。ネットバンキングへの攻撃も、2015年、広く注意を呼びかけられたものだ。これも以前から続く攻撃だが、2015年は被害額の高さに加え、WERDLODのような、感染PCのインターネット接続設定を不正に変更する新型オンライン銀行詐欺ツールの発生で、ツールを駆除しても情報が搾取されるという手口の巧妙さが、7位にランクインした理由だ。

プロキシ設定を自動変更する新型オンライン銀行詐欺ツールは、2014年12月に国内で初めて確認された。本格的な被害は、2014年12月から2015年3月の期間で発生。同社が確認しただけで約600台の端末から検出され、2015年末時点の感染端末はさらに増えているとみられる。ほか、2015年は、市販のWebサーバソフトウェア「Apache HTTP Server」を利用して攻撃する新手のオンライン銀行詐欺ツール「SHIZ」(シズ)も出現した。

岡本氏は「オンライン詐欺ツールというと、『オンラインバンキング以外は関係ない』という印象があるが、オンライン銀行の情報以外にもビットコインやPOS情報を盗むものもある」と注意を促す。