カスペルスキーが調査したサイバー犯罪集団「Carbanak(カーバナック)」は、10億ドル(約1200億円)を銀行から盗みとったと推測されている。その手口は、システム管理者のデスクトップをビデオで記録・監視することだった。調査にあたったカスペルスキーのセキュリティリサーチャー、セルゲイ・ゴロバーノフ氏に話を聞いた。

100以上の金融機関から10億ドル窃取「Carbanak(カーバナック)」の謎

2013年から2年に渡り、サイバー犯罪集団「カーバナック(Carbanak)」は、世界100以上の銀行・電子決済システムなどの金融機関を攻撃した。被害額はなんと10億ドル(約1200億円)にも及ぶ。日本では被害がなかったために話題にならなかったが、銀行へのサイバー攻撃では史上最高だと見られている。

一連の攻撃グループをカスペルスキーでは「カーバナック(Carbanak)」と呼んでいる。カーバナックの調査を行ったカスペルスキーのセキュリティリサーチャーセルゲイ・ゴロバーノフ氏に話を聞いた。

――10億ドルというのは想像がつかない被害額ですね

ゴロバーノフ氏「カーバナックの一連の攻撃は、APT攻撃(標的型攻撃)として高度で強力なものだ。彼らの目的は情報収集やソースコードの窃取などではなく、金銭そのもの。私が知るかぎりで、10億ドルの被害は史上最大の『サイバー銀行強盗』だと言える。1つの銀行で、1000万ドル(12億円)もの被害が出た例もあった」

――どうやってそんな高額な現金を引き出せたのですか?

ゴロバーノフ氏「私は世界各国の15~20の金融機関でカーバナックの調査を行ったが、恐るべきことにあらゆるシステムが被害にあっていた。銀行のトランザクションに使われているオラクルデータベースの制御が乗っ取られた例や、国際送金で使われるSWIFT(スウィフト:国際銀行間通信協会)のトランザクション、顧客のオンラインバンキングやATMにまで犯人がアクセスできた例もあった」

――そこまで多種多彩な銀行内のシステムを乗っ取れるものですか?

ゴロバーノフ氏「私も不思議に思った。色々なシステム、異なる言語のシステムが乗っ取られている。こんな多くのシステムと言語をあやつるのは、どんな天才なのか? と。しかし実際は単純だった。彼らは『ビデオ撮影』をしていたのだ」

デスクトップを1秒ごとにキャプチャ

――ビデオ撮影? カメラをつけていたということですか?

ゴロバーノフ氏「そうではない。捜査によってC&Cサーバー(指令サーバー)を押収できたが、ここに銀行内のシステム管理者のデスクトップを記録したビデオを発見した。犯人グループは、システム管理者のPCデスクトップ画面を、キャプチャ(スクリーンカム)してビデオにしていたのだ」

――ビデオということはファイルが大きくなって露見しそうですが

ゴロバーノフ氏「カーバナックが使っていたスクリーンカムはとても巧妙なものだ。システム管理者の端末に侵入し、デスクトップキャプチャを行う。0.5秒ごとにデスクトップのキャプチャ画像を取り込み、解像度を落とし、グレースケール化して1秒ごとにC&Cサーバーに送っていた。ファイルが小さくなるため、システム管理者が気づきにくい」

――具体的にはどのように動作するのですか?

ゴロバーノフ氏「たとえばシステム管理者が朝出勤して、システムにログインする。その画面の様子は、犯人がリアルタイムで監視している。ログインパスワードはなにか、ATMをどうやって制御するか、オンラインバンキングの決済システムをどう操作するかまで、すべてが筒抜けだ。

デスクトップキャプチャと同時に、キーボードロギング(キーボード入力監視ソフト)も行うので、入力データ・操作コマンド・パスワードがわかる。多種多彩なシステム・言語が被害にあった理由がこれでわかった。

デスクトップキャプチャによって、銀行のシステムの動かし方をガイドする『チュートリアルビデオ』のようなものが完成する。これなら、どんなシステム・言語でも外から操ることができるというわけだ」

――かなり高度なマルウェアですね

ゴロバーノフ氏「カーバナックが独自に開発したビデオプレーヤーがあるようだ。選択したアプリケーションを画面キャプチャし左側に表示。右側に盗みとったキー入力が表示される。

RDP(リモートデスクトップ)の高度なバージョンと考えていい。このようなデスクトップキャプチャによる犯罪は、今まであまり聞いたことがない」

気付かれないようにシステム管理者を監視

――システム管理者のパソコンがやられているのですが、なぜ気づかなかったのでしょうか?

「監視しているシステム管理者を、カーバナックがさらに監視しているからだ。デスクトップキャプチャによって、カーバナックはリアルタイムにシステム管理者を見ている。

たとえばシステム管理者が『なんか変だ。ログを見よう』と行動したとする。それすらもカーバナックには見えているので、作業をやめるか逃げる」

――禁止されているはずのマルウェアを実行できてしまうのはなぜですか?

ゴロバーノフ氏「銀行内では承認されていないアプリケーションは実行できないようになっているが、それもシステム管理者に見えないように操作し、マルウェアの実行を有効にしてしまう。また本人確認用のUSBメモリーが刺さっている場合のみシステムを動かせる制限があるなら、それを検知した時のみ攻撃する。システム管理者の操作がすべて筒抜けになっているので、USBメモリーが刺された時のみ攻撃するといったことが可能だ」

――決済のシステムを乗っ取って、現金はどうやって送金していたのでしょうか?

ゴロバーノフ氏「マネーミュール、つまり不正送金の中継を行う運び屋を使っていた。スパムメールなどで募集した第三者のマネーミュールの口座に送金し、そこから別の口座へ送金。最後は出し子が現金を引き出すパターンだ」

――一連のマルウェアの入口となった感染源は?

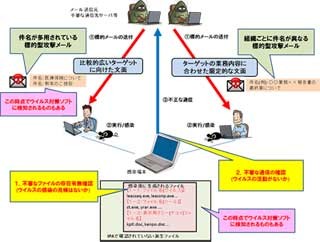

ゴロバーノフ氏「大きく分けて3つある。1つは標的型メールで、顧客から従業員のメール、企業向けセミナーの案内などを装って、添付ファイルを実行させるものだ。

2つ目はWebサイトの改ざんによるドライブ・バイ・ダウンロード(表示するだけでマルウェアに感染させる手口)だ。ある大学のサイトで、株価分析の数式を公開していたページが改ざんされていた。金融機関のアナリストがよく見るサイトを狙っていた(いわゆる「水飲み場攻撃」)。

複数のエクスプロイトキットが、脆弱性を攻撃して閲覧者にマルウェアを感染させる。ゼロデイではなかったが、最新の脆弱性を突くものだった。

3つ目は既存のボットネット感染者をたどって、金融機関の関係者を探す方法だ。ランダムに感染させたマルウェアのボットネットをたどり、金融機関につながる関係者のボットをカーバナックが買い取る形だったようだ」

日本での被害はないが、同様の攻撃はありうるかもしれない

――日本の金融機関は被害にあっていませんか?

ゴロバーノフ氏「押収したC&Cサーバーを見た限りでは、日本のものはなかった。日本の金融機関への攻撃を試みた形跡はあったが、被害は確認できていない」

――今後、日本の金融機関が攻撃される可能性はあるでしょうか?

ゴロバーノフ氏「世界中の金融機関で、どんなシステムであっても、APTで攻撃によって侵入される可能性がある。極端な例では、ペネトレーションテスト(侵入試験)の担当者をカーバナックが雇い、侵入の手引をしたという事例もあった。

日本が標的になりにくいとしたら言語だけの問題だろう。デスクトップキャプチャができてしまうので、日本語さえわかれば決済システムが乗っ取られる可能性がある」

このようにカーバナックは、「デスクトップキャプチャ」という単純な手口を使いながらも、システム管理者をリアルタイムで監視することで、数ヶ月にわたって侵入を続けていた。カスペルスキーでは、カーバナック感染の例として、感染ファイルの例を上げている。金融機関のシステム管理者は、このファイルがPCに存在していないかチェックする必要がある。