トレンドマイクロは、2014年セキュリティラウンドアップを発表した。これは、2014年の1年間の日本国内および海外のセキュリティ動向を分析したものである。

まずは、冒頭の「総括」から紹介したい。サイバー攻撃により、大規模な情報流出などが発生している。その結果、大きな金銭的な被害が発生している。問題はそれだけではない。社会的信用の失墜、さらには企業活動の継続にも支障をきたすことさえある。このような二次被害が相次いでいる。

米国の事例では、12月の映画製作・配給会社へのハッキンググループによる極秘情報の侵害である。その損失コストは100万ドルと試算された。また、6月にはIT企業のクラウド上に保存された顧客データがバックアップごと消失し、企業活動の停止、さらには廃業にまで至った。国内では、教育関連企業の2900万人の個人情報の流出が記憶に新しい。教育関連企業では、流出した顧客に対し迷惑料などの対策費用で260億円を計上することとなった。また、ネット通販サイトでは、サイバー攻撃の結果、通販活動ができない状態が続くケースも報告されている。

フィッシング詐欺というと、昔のサイバー攻撃という印象がある。しかし、ここにきて復活している。具体的には、不正広告やWeb検索結果の汚染など、正規サイトやサービスの信頼に便乗し、ユーザーを脅威サイトへ誘導する。その手口では、名前解決、コンテンツ配信などインターネットの根幹の仕組みを悪用している。つまり、インターネットユーザーの「不審なサイトにアクセスしなければ大丈夫」という、これまでのセキュリティ常識を逆手に取った攻撃ともいえる。最終的には、フィッシング詐欺、通販関連詐欺サイト、オンライン銀行詐欺ツールなど、直接に金銭、金銭に繋がるオンラインサービスの認証情報を狙う。

以下では、具体的な事例を紹介する。

正規サイトも安全とはいえない状況に

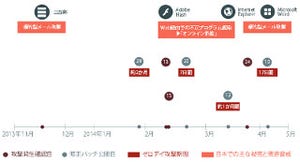

冒頭でも少しふれたが、正規サイトを悪用した攻撃手口が増加している。2013年までは、Webサイトを改ざんする手口が主流を占めた。2014年では、正規ソフトの更新機能を侵害し不正プログラムを頒布する攻撃、CDN(コンテンツデリバリネットワーク)のサービス侵害により複数の正規サイトから不正プログラムが配布された攻撃などが、初めて確認された。その攻撃事例をまとめたものが、図2である。

ドメインハイジャックは、2014年にその手口が初めて検知されたものだ。少し解説しよう。インターネット上のサーバーは、必ずドメイン名の登録情報を持つ。この登録情報を不正に書き換え、ユーザーが閲覧のためにDNSによる名前解決の際に、意図しないIPアドレスに誘導されるものだ。結果、攻撃者が用意した不正活動を行うサーバーに誘導され、被害にあってしまう。登録情報の書き換えであるが、以下のような方法が使われた(これらがすべてではない)。

- ドメイン名登録者やドメイン名管理担当者になりすまし、レジストラの登録情報を書き換える

- レジストラのシステムの脆弱性を使用し、レジストラの登録情報を書き換える

- レジストラになりすまし、レジストリの登録情報を書き換える

- レジストリのシステムの脆弱性を使用し、レジストリの登録情報を書き換える

一般ユーザーの立場では、対策を講ずることが非常に難しいといえるだろう。ソーシャルメディアへの投稿ボタンが侵害された事例も興味深い。図3は、8月に確認されたものだ。

この手口では、国内から5万件以上のアクセスが誘導されたとのことである。トレンドマイクロによれば、これまでも小規模な事例は確認されていたが、数千以上のユーザーやアクセスに影響するような大規模な事例は見られなかった。12月に確認されたWeb検索時に検索キーワードから表示されるリスティング広告の悪用では、1か月間に8万件以上が通販関連詐欺サイトへ誘導された。

2014年セキュリティラウンドアップには、各所に「セキュリティエキスパートの見解」というコラム形式の解説が掲載されている。

非常に示唆に富んだ解説や対策などが紹介されている。ぜひ、目を通しておきたい。上述のドメインハイジャックに関しては「名前解決のような根本の仕組みを侵害される攻撃は、Webサイトやサービスの管理者にもわからないところで脅威への誘導が行われるものであり、利用者にとってもアクセスしたURLは正規サイトそのものと同じ表示になるため、二重に気付くことができない攻撃と言えます」と注意喚起している。

2014年に検出された不正プログラム、アドウェアがトップ3に

図5は、2014年に検出された不正プログラムを集計したものである。

見ての通り、アドウェアが検出台数のトップを占めている。トレンドマイクロでは、アドウェアによるアフィリエイト広告への誘導やクリックといった手法に加え、特定ソフトのインストール数により収入を得るPPI(ペイパーインストール)などの手法が定着していることが、原因と分析する。アフィリエイト広告自体は、決して高額なものではない。しかし、比較的安全、かつ確実な収入源として、攻撃者に利用されている。

世界に目を向けてみると

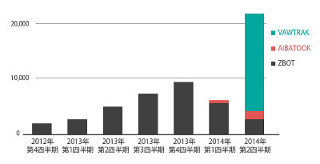

グローバルセキュリティラウンドアップからも紹介しよう。図1にもあるが、

- 企業経営を脅かす情報流出

- 急増するPOSマルウェア

- OpenSSLとBashの脆弱性を悪用する「Heartbleed」と「Shellshock」

- セキュリティ上の課題に直面するネットバンキング

- 増大するサイバー犯罪者と拡大するアンダーグラウンド経済

- フィッシングサイトが倍増

といった事例を紹介している。そのずべてをここで紹介することはできない(ぜひ、2014年セキュリティラウンドアップを読んでいただきたい)。ここでは、ランサムウェアについて紹介しよう。ランサムウェアは、身代金要求型不正プログラムとも呼ばれる不正プログラムの1つである。ランサムウェアに感染すると、PCを使用不能な状態にし、金銭を要求するものである。

2014年は、Cryptoランサムウェアの登場が注目される。従来のランサムウェアは、デスクトップを占有するといったものであったが、Crypto型ランサムウェアは、ユーザーのファイルを暗号化し、復号のためのキーを入手するために金銭を要求する。Cryptoランサムウェア自体は削除できても、ユーザーファイルが使用不能になり、悪質度が比べ物にならないほど高い。

ランサムウェアの検出数自体は、2014年は前年比57%と大きく減らしている。しかし、Cryptoランサムウェアの比率が大きく増えている。また、多言語化も特徴的である。

これ以外にも、フランス、イタリア、ドイツなどもある。このことからうかがえるのは、日本もいずれ標的になるということだ。また、攻撃者が匿名性を維持するために、BitCoinが使われているのも注目したい。

2014年セキュリティラウンドアップを読んだ感想であるが、2014年は脅威動向に変化があったように思える。本稿ではふれることはできなかったが、一時的に日本がネットバンキングで、もっとも攻撃を受けた国になった。これまで、言語の壁から攻撃の矢面に立ちにくいとされてきたが、それが大きく変わろうとしている。より脅威が身近になったといえるだろう。