情報処理推進機構(IPA)が1月15日に発表した「2014年度情報セキュリティ事象被害状況調査」。同日にIPA技術本部 セキュリティセンター主任の花村 憲一氏が同調査の結果概要を説明した。なお、同調査から見たモバイル活用の現状も参考にされたい(IPAの大規模調査から見える、企業のモバイル活用の現状)。

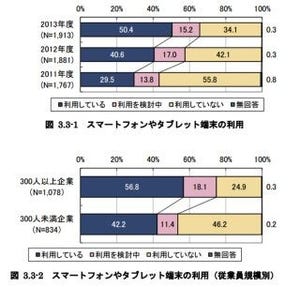

同調査は2014年8月~10月に行われており、業種別・従業員別に抽出した1万3000社のうち、1913社の有効回答を得ている(回収率14.7%)。今年で25回目となり、四半世紀の歴史を持つ調査だ。

調査の目的は、情報セキュリティ被害の動向や対策の実施状況把握を行うことで、情報セキュリティに関する啓発活動に繋げ、企業が適切な対策を図れるようにするというもの。

Webサイト改ざん被害が増加

調査によると、サイバー攻撃の遭遇率は前年の13.8%から5.5%増加し、19.3%となった。これは、「遭遇した」というだけのもので、実際に被害を受けた割合はそれよりも少ない4.2%となる。ただ、こちらの数字も昨年は2.4%であったことから、増加していることには変わりない。

被害を受けた80社の中で、最も大きい被害は「Webサイト改ざん」だ。Webサイトが単純に改ざんされるだけではなく、改ざんされた結果、不正なWebサイトへの誘導が行われたケースが11.3%、閲覧者がウイルスなどに感染するように作り変えられたケースが5.0%あるなど、その手口は巧妙化。また、単純にDDoS攻撃などによるWebサイトのサービス停止、サービス機能の低下といった被害を受けた割合も、それぞれ前年より増加している。

標的型攻撃メールも増加

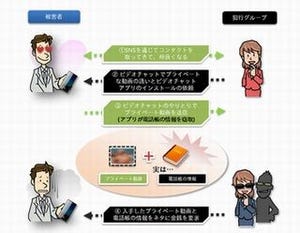

公開サーバーに対する攻撃は、DNSサーバーの情報書き換えなど対策が難しいケースも多い。その一方で、ユーザーの隙を突く標的型攻撃メールについても2012年度からわずかではあるものの、その被害が拡大している(27.3%が30.4%に)。

実際に被害を受けた企業は、攻撃を受けた112社中21社で、こちらも前回より若干増加している。攻撃者の手口としては、同僚や取引先の名前をかたるメールからウイルスファイルを開かせる手法が最も多く54.5%、メールに記載したURLからWebサイトに誘導し感染させる手口も40.2%あった。

IPAは、2013年の上半期に複数の事案が確認された水飲み場型攻撃(頻繁にアクセスするWebサイトを改ざんし、攻撃用Webサイトに誘導する手法)にも着目しており、9.8%(11社)が実際に被害を受けている。

メールでウイルスに遭遇する確率は高め

実際に被害を受けた場合に限らず、メールでウイルスに遭遇する企業は非常に多い。遭遇経験は、回答した1913社のうち73.8%にのぼり、そのうち60.6%がメール経由での遭遇だった。一方で、USBメモリなどの外部記録媒体経由の遭遇も2012年度よりわずかに減ったものの、依然として34.5%が遭遇している。

外部記録媒体によるセキュリティ問題といえば、ベネッセ問題などの内部犯行のデータ持ち出しによる情報漏えいというイメージが強まっているが、「ウイルス対策」という意味でも、忘れてはならない点だろう。

セキュリティパッチの適用状況は常に把握する必要アリ

セキュリティ対策は、何もセキュリティ・ソリューションを入れて終わりではない。セキュリティの根本的な対策は、脆弱性を修正するセキュリティパッチを当てることだろう。

これまでもIPAではセキュリティパッチの適用を行うよう、啓蒙活動を行っており、2013年度はクライアントPCで「常に適用し、適用状況も把握している」という回答が2012年度から7.3%増の43.3%まで上昇した。

ただ、情報システム部門が適用する方針を固めていても、ユーザーが実際に適用するかどうか確認できていないケースも29.7%あるなど、過半数は状況把握や最新パッチの適用ができていない。

一方で、情報システム部門が管理しているはずのサーバーでも、セキュリティパッチの適用状況はかんばしくない。「ほとんど適用していない」という回答が外部公開のネットワークサーバーでは6.3%、内部のローカルサーバーでも16.8%存在している。

適用しない理由としては、圧倒的に「パッチの適用がサーバーの運用に悪影響を与える」という回答が多く(74%)、セキュリティインシデントよりも、実際の業務上で問題が起きるリスクを危惧する傾向にあるようだ。

ただ、花村氏は「そういった実際の運用に影響が起こる可能性はあまりない」としており、あくまでパッチを公開後すぐに適用するよう理解を求めた。

パスワードもセキュリティの重要な要素

セキュリティ管理で最もユーザーを悩ませる「パスワード」でも、パスワード管理ルールが徹底されていない状況が明らかになった。

定期的なパスワードの変更は、法人企業などで休眠アカウントなどの悪用、別社員によるなりすましで、高い権限を持つアカウントで不正アクセスを行うケースを防げるとされる。ただ、こうした利用期間の制限を定めていない企業は26.6%にのぼり、定期的な変更を必須としている企業は53.1%にとどまった。

その上、パスワードの最小文字数設定を4桁~5桁に設定している企業が19.5%、パスワードの再利用制限を行っていない企業が43.6%と、脆弱なパスワード管理を許している企業がいずれも多く残っている。

花村氏はこれらの状況を踏まえ、改めて「別社員になりすまして与えられていない情報を見るといった内部不正を防ぐためにもパスワード管理が重要。期限が来てパスワードを変更することは、内部犯対策になる」と改めて対策を行うよう呼びかけた。