さて、前回は企業がセキュアICを用いて自社製品のセキュリティを向上させるメリットについて説明をさせていただいたが、後編となる今回は、なぜMaximのセキュアICを使うと、低コストで高いレベルのセキュリティが実現できるのか、という点を具体的に説明したいと思う。

まず同社のセキュアICが採用している暗号方式から。これは米国国立標準技術研究所(NIST)によって、米国政府標準のハッシュ関数として採用している「SHA(Secure Hash Algorithm)」の最新世代となる「SHA-2」の1つである「SHA-256」が用いられている。ちなみにこの「SHA-2」、インターネット業界でも今、ホットな話題となっている。というのも、これまでインターネット上で情報を暗号化して送受信するためのプロトコル「SSL(Secure Sockets Layer)」に用いられてきたのは、前世代の「SHA-1(Secure Hash Algorithm 1)」であったのだが、米国政府はNIST経由でSHA-1の使用を2013年末までに停止する勧告を出していた(日本では2019年までに使用停止する方針が政府より出されている)が、2014年の現在も、米国においてもSHA-1からSHA-2への移行は進んでいないのが現状だ。しかし、ここに来てマイクロソフトが、Windows OSにおけるSSLサーバ証明書プログラムでのSHA-1利用を廃止し、同社サービスでのSHA-1サーバ証明書の受け入れを2016年12月31日をもって停止すると宣言したことから、一気にWeb管理者などがSHA-2への対応を進める必要性が生じてきているのである。

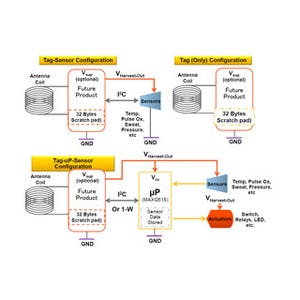

逆に言えば、現時点でそこまで安全性が信頼されている暗号方式、という見方をすることができ、それがたった1つの半導体チップで実現できることになるともいえる。認証ソリューションとして活用する場合、ホスト機器とスレーブ機器(クライアント)のそれぞれにSHA-256エンジンを搭載したセキュアICを搭載。ホスト機器側からスレーブ側にランダム変数を投げ、スレーブ側のセキュアICが持つ固有秘密鍵を用いて、認証コードを生成、それをホスト側に返信し、ホスト側もハードウェアとして保有する秘密鍵からスレーブ側の固有秘密鍵を生成し、認証コードを生成して、両者が合致して初めて認証となる。

ホスト側のマスターとなる秘密鍵がもし盗まれたとしても、スレーブ側の秘密鍵は別の固有秘密鍵であり、スレーブの製品ごとに違う秘密鍵をハードにもつので、手軽に高いセキュリティレベルを実現することができるのだ。

また、ホスト側のマスター秘密鍵が盗まれても大丈夫、ということで、ホスト側に演算処理をサポートするチップがなくても、プロセッサさえ搭載されていればより安価な認証ソリューションとして機能させることも可能だ。ただし、ソフトウェアで処理することになるため、そこをアタックされる危険性があるために、コプロセッサを使用しない場合はセキュアマイコンの使用を推奨する。コストとの兼ね合いでハードによる演算処理をするか、ソフトによる処理をするかを選択することも選択肢としては可能である。といっても、ロットにもよるがその差額は1ドル以下とのことであり、単価も暗号処理用のコプロセッサと512ビットのEEPROMを搭載した最上位品であっても、1万個ロットで単価は50セント程度とのことなので、リスクを冒してさらなる低コスト化、というよりも、後々の補償リスクも含めれば、コプロセッサなどが搭載されているチップソリューションを活用した方が賢明だろう(ソフト処理を選択した場合、タイミング処理のインプリメントや、秘密鍵の保管場所、作業フローの検討なども生じるため、イニシャルコストを抑えられても、ランニングコストが上回る可能性もある)。

ちなみに同社、独自セキュアソリューションとして「1-Wire」というシリアルインタフェースも提供している。これは何かというと、1本のケーブルで電源、データの送信ができ、かつ1本だけなので高いノイズ耐性も達成している。通信プロトコルも1本だけなので、1ビットずつの転送で、送信後、レジスタに書き込み、その後、CRCチェッカを持つハードウェアが実際にエラーチェックを行い、CRC値があっていたら、それをメモリに書き込むという手順となっている。こう書くと複雑な処理で、処理時間もそれなりにかかりそうなイメージだが、現在の製品はオーバードライブを搭載することで、140kbpsのデータ転送が可能であり100kHzのI2C通信と同程度の性能となっている。実際のリード/ライト速度は512ビットのメモリリードで8ms、SHA-2の認証でも13ms、そして認証有りのライトで192msとかなり高速であり、実際にシステムを使用する際の動作において緩慢さを感じることはないだろう。

このほか、評価ボードも複数種類用意されており、中でも「Authentication Demo Stick Using the DS28E15 Authenticator and DS2465 Coprocessor」は、1-Wireを使ったホスト-スレーブの通信を評価することができる基板で、価格も85ドルと比較的安価なため、初めて試してみるという人に向いている一枚だ。また、1-Wireを活用すると、CPUに電源が入らない状況でも、基板に通電さえしていれば、プローブをあてることで、どこで製造されたいつのロットか、ソフトのリビジョンがいくつか、といったステータスデータを読み出すことも可能であり、製品の不具合対応などにも活用することが可能だという。

あらゆるものがネットワークに接続される時代に突入しようとしている現在、セキュリティをおろそかにすれば、ハッカーなど悪意のある者達はそこを狙ってくることは必然だ。特に、これまでインテリジェント性を持たなかった機器にプロセッサが搭載され、それなりの処理を行えるようになっても、それを扱う人間側にそうした意識がない可能性があり、システム側としてセキュリティを担保する必要性が生じている。それを理由に製品コストを簡単には上げるわけにはいかないが、セキュリティをおろそかにするわけにもいかない。そうした企業のセキュリティに対するニーズは今後、さらに幅広い分野で増していくことになるだろう。同社のソリューションは、必ずやこれらの課題に対する答えの1つとなるだろう。