ラックが9月29日に、自社へのサイバー攻撃・ウイルスの侵入状況を「脅威分析情報」として公開すると発表した。企業では隠されることが多いサイバー攻撃の被害状況・ウイルスの侵入ルートを、積極的に公開する新しい試みだ。

会見では、まず緊急情報として、GNU Bashの脆弱性(Shell Shock)をとりあげた。ラック取締役最高技術責任者の西本逸郎氏は「GNU Bashの脆弱性は、最高ランクの脅威度。Linuxの基本システムで利用されているシェルであり、ほぼすべてのディストリビューションが影響を受ける。サーバーはもちろんのこと、組み込み機器、ルーターなどにも組み込まれている可能性があるので注意が必要だ」と述べた。

世界的に問題になっているGNU Bashの脆弱性だが、ラックの監視センター・JSOCでも「26日の時点で、この脆弱性を狙った複数件の攻撃を確認している。Webサーバーの乗っ取りを試そうとして失敗した痕跡がある」とのこと。西本氏は「今後、攻撃が増加すると予測される。深刻な自体につながる可能性があるので、可能な限り広い範囲に対策の必要性を伝えてほしい」と注意を促した。

GNU Bashuの脆弱性についての注意喚起は、IPAが最新の情報を「更新:bash の脆弱性対策について(CVE-2014-6271 等)」でまとめているので参考にしてほしい。

企業はスパイ系のセキュリティ被害を隠すことがほとんど。ラックでは公開して注意喚起へ

西本氏は昨今のスパイ系セキュリティ被害の状況について「官公庁や防衛産業など以前から標的となっている組織は、対策が進んで検知・防御できるようになった。しかし中小企業・開発会社など一般的な組織はまだ甘い。官公庁や防衛産業などに進入するための手段として、中小企業が開発会社がなどがターゲットにされている」と述べた。一般企業でも、高度なスパイ対策が必要だが、意識がそこまで至っていないのが問題だとしている。

スパイの実態を知らせることができれば、一般企業への啓発にもなるが、実際には「高度なセキュリティ対策を実施している組織が、その実態を世間に公開することはあり得ない」と西本氏は分析している。

実際に様々な企業で不正アクセス事件が起きているが、その詳細な手口が公開されることはほとんどない。自社の信頼性やブランド価値が落ちることを恐れ、具体的な事故情報が公開されることはなかった。

そこでラックでは、自社に対するサイバー攻撃の侵入方法を具体的に公開することを決めた。「失敗事例があれば学ぶことができる。しかしどの企業もも自分の『失敗』を知らせようとはしない。それならラックがやろうと。社内の反対もあったが、うちがやられなければ、どこがやるのか?と説得して公開することにした」と、西本氏は述べた。

FireEyeなどによる「脅威分析情報」をウェブサイトで広く公開

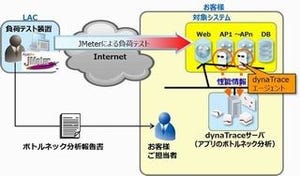

具体的には以下の様な形で情報を収集・公開する。

ラックのシステム管理部門を、今までの運用保守だけでなく、新事業サービス化への実験台として検証評価をする「スマート・ビジネス・ファクトリ」として強化する

サイバー攻撃への防衛体制としては、高度なマルウェア対策ができる「FireEye」、IDS/IPS、ファイアウォールの活用による出口対策などを行う

侵入監視を国内最大級のセキュリティ監視センターJSOCが行う

検知したサイバー攻撃を、ラックのサイバー救急センターが分析・公開する

一言でまとめるとすれば「ラックの社内システムを実験台として動かし、サイバー攻撃の被害状況を公開する」。この中でも特に注目なのは、FireEyeによる監視だろう。

新設されたラックのスマート・ビジネス・ファクトリで統括マネージャを務める犬塚正典氏は「8月からFireEyeを導入した。ふるまい検知でマルウェアを発見できるFireEyeを活用して、侵入方法などを知らせていく」と語る。

FireEyeは大企業や官庁などで導入されているマルウェア対策システムで、シグネチャ方式ではなく、疑わしいふるまいを検知し防御するもの。FireEyeによる具体的な検知結果が公開されることはあまりないため、他の企業にも参考になりそうだ。

スパイウェア感染・水飲み場攻撃の事例を公開

今回の発表に合わせて、2件の具体的な被害の事例が公開された。ラックのウェブサイト「注意喚起情報・脆弱性情報」で見ることができる。

- 社内のPCでスパイウェア感染。外部への通信を捕捉

ラック社内のパソコンに「SaveitKeep」というアドウェアと思われるものがインストールされており、国外のIPアドレスに向けて接続が行われていた。FireEye NXシリーズが検知したもの。PCから削除することによって事態を解決した。

- 改ざんされたサイトでの水飲み場攻撃検知

FireEye NXシリーズが不正なURLを検知。jpドメインの正規サイトが改ざんされており、不正なサイトに誘導しようとしていた。ラック社員が訪問してもおかしくないサイトで、いわゆる水飲み場攻撃の手口だった。社内PCのマルウェア感染はなかったという。

これらの状況は「セキュリティ会社でさえ、PCがスパイウェアに感染していた」といえる。これを公開することは、セキュリティ企業としては勇気のいることだろうが、「ラックでも被害に遭う。一般企業ではさらに危険だ、という警鐘になればと思う」と西本氏は述べている。

今後もラックの社内でサイバー攻撃の被害が出た場合は、「脅威分析情報」として公開される。マルウェアの具体的な手口や、被害の原因がハッキリとわかるので、セキュリティ担当者は注目しておきたい。。