トレンドマイクロは8月19日、2013年上半期におけるセキュリティ脅威動向を発表した。これによると、上半期はオンライン銀行詐欺ツールが日本に本格上陸したほか、Web改ざんや不正アクセスが多く確認されたという。

同社のセキュリティエバンジェリストである染谷 征良氏は、「オンライン銀行詐欺ツールは前年同期比で約2.5倍に達し、昨年1年間の検出数をわずか半年で上回った。背景には、『詐欺ツールの作成ツールキット』のアンダーグラウンド取引価格暴落があり、今後も注意が必要」と語る。

モバイルに関する脅威についても拡大の様相を呈しており、これまでに発見されたAndroid OSを狙う不正アプリの総数は約70万個に達した。2012年6月までの総数が2万8000個であったため、前年同期比で約25倍にまで増加したことになる。以前は、有名なアプリを改ざんして情報取得などを試みるリパッケージアプリや贋作アプリが多く見つかっていたが、今後はOSの脆弱性を突く攻撃も多くなるとトレンドマイクロは予測している。

同社が脆弱性攻撃が増加すると予測する要因の1つは、Android端末の99%が影響を受ける脆弱性だ。これは、Android OSの電子署名を迂回してアプリを改ざんすることができるというもの。ほかにも「OBAD」といった多機能なトロイの木馬マルウェアも出現しており、今後もより一層の個人情報保護やセキュリティ対策が求められる。

ただ、セキュリティ脅威については、デバイスにインストールするアプリだけを気にしていれば良いというものではない。日本国内では今年に入り、SNSにおけるソーシャルエンジニアリング(人間の心理的な隙につけ込んで、個人情報などを盗み取る手法)の被害が増えつつあるという。

具体的には「誘導」と「乗っ取り」を狙っているケースが多い。「誘導」では、SNS上でユーザーを騙して外部サイトへ誘導し、フィッシングサイトやサクラサイト、マルウェアのインストールを要求するような不正サイトへとアクセスさせるという。一方で「乗っ取り」は、「誘導」を行う道筋として利用されており、Facebookなどでアカウントが乗っ取られるという被害が実際に報告されている。

"Web改ざん"と"アカウントリスト攻撃"の急増

また、企業を狙ったセキュリティ脅威としては、サーバーへの侵入手口の多様化が上げられる。特に上半期において多く見られたのは「サーバー用ミドルウェアの脆弱性攻撃」だ。攻撃されたサーバー用ミドルウェアとして、サーバー管理ツール(Parallels Plesk)、CMS(WordPress、Joomla!)、Webアプリフレームワーク(Apache Struts)などがある。

OSなどの脆弱性については頻繁にアップデートを適用するなどのセキュリティ対策を行う企業が多いものの、ミドルウェアに関してはサーバー管理者から見えづらい位置にあるソフトウェアであるため対策が遅れているケースが目立つという。また、攻撃者が攻撃を行う際に、OSの脆弱性を突くよりもミドルウェアを狙うことで作業工数の簡素化が図れるため、更なる攻撃増に繋がっているとしている。

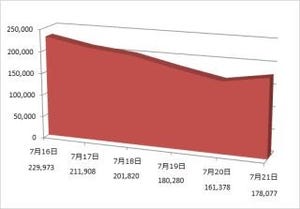

これらの攻撃によって、正規Webサイトを改ざんして外部の脆弱性攻撃サイトへの誘導アクセス数が急増しており、上半期の中でも第1四半期から第2四半期にかけてアクセス数が3.4倍へと増加した。また、Web改ざんを含む不正アクセスによる情報窃取被害についても、第1四半期の5件から第2四半期には20件と、上半期の中でも急激に状況が変化していることが見て取れる。

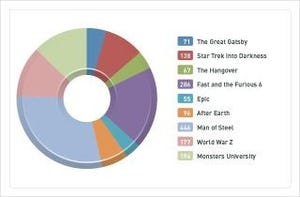

上半期に確認された主な不正アクセス事件では25件中、14件が不正ログインであり、ほかに、サーバー侵入が8件、SQLインジェクションが2件、経路不明が1件であった。

不正ログイン事件が急増した要因としては、「アカウントリスト攻撃」が挙げられる。これまでの不正ログインを行う手法としては「ブルートフォース・辞書攻撃」が多く行われていた。これは、1つのIDに対して攻撃者自身が用意した様々なパスワードを試していくことでログインを行うというもの。例を挙げると、IDを「mynavinews」と固定しておき、「1234」、「abcd」、「Password」といったパスワードを何十種類も試行していく手法だ。

一方で「アカウントリスト攻撃」は、特定サイトで侵入することができたID/パスワードの組み合わせをセットでリスト化し、他サイトでもログイン試行を行う。ユーザーが様々なWebサイトを利用する中で、多様なID/パスワードを使い分ける煩わしさから同一のものを使ってしまう盲点を突く攻撃と言える。攻撃者としてはログインの成功率が高いため、より多くのサイトに対する効率性の高い攻撃が可能となる。

ソリューションだけではなく、異常を検知できる体制作りを

「不正アクセスへのセキュリティ対策は、監視ツールを入れるだけで終わりではない」

この様に語るのは、トレンドマイクロ エンタープライズマーケティング部の福井 順一氏だ。福井氏は付け加えて「日々、大量のアクセスログが積み重なっていく中で、どこを見れば良いのかわからず不正なログイン試行に気付くことが出来ないIT管理者も多い。単に閾値を設定してアラートを出すだけでも、それが本当に不正なものなのか判断するのは"人間"」と話す。

サーバー管理者とアプリケーション管理者が異なる企業も多く、サーバーを止めてアプリケーションに対するセキュリティパッチを適用できず放置し、脆弱性に対処できないケースも存在するという。

トレンドマイクロでは、こういったケースに対して仮想的に脆弱性を修正する「仮想パッチ」をあてることで脆弱性を保護するという。具体的には、OSやアプリケーションの脆弱性を突いた攻撃をネットワークレベルでブロックする。これにより、バックグラウンドで本来のパッチ検証作業を十分に行ってからパッチの適用が可能となる。

先に触れたアクセスログの管理についても、セキュリティソリューションを入れて満足するだけではなく、「日々のログイン試行回数や、失敗といったログを経過観察することで見えてくる"異常"はある。どのアラートが本当に"異常"なのかを確認できる管理プロセスを構築することで、初めてセキュリティ対策になる」(福井氏)

最後に福井氏は、「サーバーを金庫に例えると、脆弱性管理は鍵の二重化で、アクセスログ管理は監視モニタの設置。これらはDeep Securityエージェントを利用することでセキュリティ保護ができるが、最終的に判断を下す人間がしっかりとしていないと対処できない」と、管理する人間が重要であることを改めて説明していた。