セキュリティに関する不安は増加している。従来以上に、セキュリティに対するアンテナを張り巡らせる心構えが必要な状況にあると言えよう。デジタル化された社会では、情報の価値が高まる。プライバシーに関連する情報もあれば、金銭に直結する情報もある。今となっては、情報化社会には必ずつきまとう問題という感すらある。今回は、前回に引き続き、コンピューターウイルスから最新の標的型までの脅威の流れをしっかりと掴んでおこう。

シマンテックは5月30日に、2012年の脅威動向をまとめた「インターネットセキュリティレポート 第18号」(日本語版)を公開している。2013年の脅威動向の1つとして大きく取り上げられている。標的型攻撃とは、特定企業の特定個人を狙ってソーシャルエンジニアリングやマルウェアを組み合わせて、情報を搾取する手法のことだ。

同社の調査では、2012年の標的型の件数は前年度比で42%の増加を示していると同時に、小規模な企業に対する攻撃も増加しており、これらの攻撃は一日あたりの平均件数が2011年度の116件から143件と大きく増加している。しかし、コンピューターウイルスとはどのような目的でいつごろから注目されだしたのだろうか?

無差別から攻撃対象を限定した攻撃に

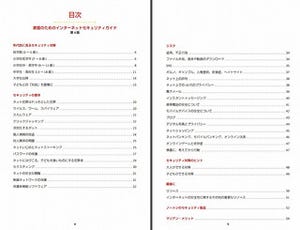

コンピュータを使うユーザーにとっての脅威の歴史は古い。下記の表を見ていただきたい。

ウイルスや脅威の歴史

| 年 | イベント | 詳細 |

|---|---|---|

| 1986 | コンピューターウイルスの発生 | 世界初のウイルス [Brain:ブレイン(1986年)]、[Morris:モーリス ワーム(1988年)] が生まれる |

| 1991 | 破壊的なコンピュータウイルスの発生 | [Michaelangelo:ミケランジェロ] がハードディスクの起動する部分、MBRに感染、データを上書きする |

| 1993 | 脆弱性がオープンな話題となる | 「BugTraq(バグトラック掲示板)」にて、管理者、セキュリティ専門家、攻撃者が脆弱性と悪用コードの情報を交換 |

| 1995 | マクロウイルスの発生 | MS Officeに向けたコンセプトウイルスとして発生 |

| 1995 | アドウェアの発生 | アドウェア [Aureate:オーリエート/Radiate:ラジエート(1995年)]、[Conducent TimeSink: コンデュセントタイムシンク(1999年)] の発生 |

| 1995 | フィッシング | 米国の大手インターネットプロバイダーのユーザーからログイン情報を集める。 |

| 1996 | トラッキングクッキーの登場 | オンラインの広告会社、トラッキングクッキーを初めて使用 |

| 1997 | ボット&ボットネットの発生 | ボット&ボットネット[Trinoo:トリノー(1997年)]、[Tribal Flood:トライバルフラッド(1998年)] の発生 |

| 1999 | 大量メール送信型ワームの発生 | 大量メール送信型ワーム [Melissa: メリッサ (1999年)]、[Love Letter: ラブレター(2000年)] の発生 |

| 2000 | DDoS攻撃の発生 | ボットを使った攻撃が本格化。アメリカの大手Webサイトが何時間も使用不能に |

| 2001 | スパイウェアの発生 | スパイウェア [Comet Curser:コメットカーソル] の発生 |

| 2001 | ネットワークワームの発生 | ネットワークワーム[Code Red:コードレッド/Nimda:ニムダ(2001年)]、[Blaster:ブラスター/Welchia:ウェルチア(2003年)]、[MyDoom: マイドゥーム(2004年)] などの発生 |

| 2002 | スパムの激増 | おそらくボットネットの利用したスパム送信の増加が原因でスパムが激増 |

| 2002 | ボットの激増 | [RD Bot:RDボット(2002年)]、[Spybot:スパイボット(2003年)]、[Gaobot:ガオボット(2004年)] などのボットが激増 |

| 2003 | スパイウェア&アドウェアの激増 | ブラウザ脆弱性を悪用した「ドライブバイダウンロード/インストール」の激増 |

| 2004 | フィッシングの激増 | 犯罪組織によるオンライン詐欺が増える |

| 2005 | 報酬を伴う脆弱性研究がスタート | 攻撃側、防御側ともに脆弱性情報を買うようになる |

| 2005 | ルートキットの増加 | 日本の大手レコード会社の著作権保護技術や、[Elitebar:エリートバー] など、ルートキットを使うマルウェアの増加 |

| 2005 | ゼロディ悪用コード&脅威の発生 | 未知の脆弱性をアクティブに悪用してアドウェア、スパイウェアボット、クライムウェアをインストールする、WMFが発生(2005年)。MS Office悪用コード&トロイの木馬の発生(2006年) |

| 2006 | オンラインゲームのアカウント盗用を狙う攻撃が増加 | オンラインゲーム内の仮想通貨やアイテムと実貨幣とを交換取引する市場 「RMT (リアルマネートレード)」の成長を背景に、オンラインゲームのアカウント奪取を目的としたウイルスが多発 |

| 2006 | ゼロデイ脆弱性が多数発見 | 2006年9月に4件ものゼロデイ脆弱性が検出、最高の検出数となる |

| 2007 | プロ用の攻撃キットが流通 | ユーザーのPCにウイルスを侵入させる攻撃ツール 「MPack」が流通。スキルがなくてもネットの詐欺を仕掛けることができるようになり、「オンライン詐欺の闇市場化」が進む |

| 2008 | 金銭的な利益を目的にした攻撃が増加 | クレジットカード情報やオンライン銀行口座のID、パスワードなどが盗まれる事件が多発。盗まれた情報を売買する「闇市場 (アンダーグラウンドエコノミー)」 に関与する組織的な犯罪が増加 |

| 2009 | Web攻撃の増加 | ブラウザやPDFファイルを開くアプリケーションなど、普及率の高いものの脆弱性を悪用したウェブ攻撃が多発 |

| 2009 | 企業を狙う標的特定型攻撃が発生 | [Hydraq Trojan:ハイドラック トロイの木馬 (別名 Aurora)] の攻撃により多数の大手企業が脅威にさらされる |

| 2010 | モバイルの脅威の増大 | スマートフォンなどのモバイルデバイスの普及が進み、攻撃の標的になる |

| 2011 | 標的型攻撃の発生件数が大幅に増加 | 大規模な企業や重要性の高い原子力燃料核施設などを標的とした大々的な攻撃が発生([Hydraq:ハイドラック]、[Stuxnet:スタックスネット(2010年)]、[Duqu:ドゥク(2011年)])。人を欺して何かを行わせるソーシャルエンジニアリング技法を使用した機密情報への不正なアクセスが発生 |

| 2011 | ポリモーフィック型マルウェア攻撃の急増 | 特にウェブ攻撃キットでの攻撃や、電子メールを媒介とするマルウェアを使用したソーシャルエンジニアリング攻撃でこのタイプのマルウェアが頻繁に使用される |

| 2012 | Android端末を標的にしたモバイルマルウェアの急増 | スマートフォンを狙う「ワンクリック詐欺」アプリが多発。スマートフォンを狙うことで端末から電話番号などの個人情報を抜き出すなど、さらに悪質化 |

| 2012 | 遠隔操作ウイルスの発生 | 「なりすましウイルス」「遠隔操作ウイルス」などの、PCユーザーに気付かれず遠隔操作が可能なウイルスが増加 |

| 2012 | ネットバンキング利用者を狙うウイルスの増加 | 日本でネットバンキングの利用者を狙い、不正な入力画面を表示して情報を入力させるウイルスが多発 | >

1986年のコンピュータウイルスが発見されて以来、数多くのウイルスなどが発生している。実際に具体的な被害が発生するようになった1990年後半から2000年代前半には、不特定多数を狙った攻撃が主流であった。たとえば、

・大量のメールを送信するマスメール型

・より感染力の強いウイルス

・大量のスパムメール

・ボットネットの急増

などがある。ほとんどが、不特定多数のユーザーにメールなどを送り付け、そこから感染を狙うものであった。当時は、コンピュータウイルスなどの脅威がそれほど意識されない時代でもあった。今のようにセキュリティ対策ソフトをきちんとインストールしている人も少なく、企業・会社などでもセキュリティポリシーを策定し、組織的に対策を施しているのはまだまだ少数派であった。当然、悪意を持った攻撃者にとっては、非常に好都合な環境であったことはいうまでもない。ウイルスの目的も愉快犯や自身の技術の誇示から、破壊的な活動に移る。HDDの一部を消去する、ネットワークを不通にするといった被害をもたらす。被害を受けた側には、サービスが提供できないといった機会の損失や信用の低下といった被害が発生した。

2000年代半ばくらいから、そこに変化がおきる。明確な金銭目的と組織化である。つまり、悪意を持った攻撃者の側も「商売」としてウイルスなどを作成するようになったのである。当然、組織化することで効率的に弱点を見つけ、効果的な破壊活動を行うようになる。その端的なものは、「フィッシング詐欺」などであろう。しかし、この時点でも、不特定多数にメールを送信し、そこから詐欺サイトに誘導するという手口であった。従来型のウイルスに近い手口といえるだろう。

「お金儲け」を効率的に行うにはどうすればよいか?なるべくコストをかけず、よりリターンを増やせばよい。まっとうな世界でも、悪党の世界でも共通のルールだ。それをより洗練させたのが特定型攻撃といえるだろう。単純にいえば、不特定の多数に対して攻撃を行っても、それにひっかかる被害者はすべてではない。さらに、ウイルス対策ソフトなども徐々に普及する。このような状況で、攻撃者もつねに高い確率でユーザーを騙すことが難しくなってきたのだろう。