ICTの進展が、さまざまな機器にセキュアな環境を要求する

セキュリティの話題というと、コンピュータへのハッキングやマルウェアによる個人情報の流失といったソフトウェア的なものというイメージが強いが、さにあらず。インクジェットプリンタの詰め替え容器やスマートフォン/携帯電話、デジタルカメラなどのバッテリー、果ては半導体デバイスそのものまで、製造企業の許諾なしのコピー製品があふれている。

極端な話をすれば、こうしたコピー品であってもインクジェットの詰め替え容器程度であれば、利用者に問題が生じるとすれば、プリンタヘッドの目詰まりや、印刷された画像の品質が劣るといった程度だが、携帯機器のバッテリーの主流であるリチウムイオン電池の場合、最悪のケースでは燃える(爆発する)こともあるし、仮に医療機器にコピー製品が使われていた場合、患者の生命に危険が及ぶ可能性もある(実際に海外の事例だが、ペースメーカーや植え込み型除細動器(ICD)に無線通信でアクセスし、不正なファームウェアを書き込むことで、数百Vの電圧を発生させることが可能であるという報告なども出されている)。

また、エンドユーザー側の被る被害とは別に、純正品や正規にライセンスを受けて製品を提供するサードパーティなどのビジネスそのものが脅かされるということも大きな問題となってくる。例えば、消耗品ビジネスを収益の柱にしている企業が、コピー品にその収益の柱を奪われてしまえば、事業の継続すら危うくなってくるし、コピー製品を使ったユーザーに、もし不利益や不具合が生じた際、場合によっては正規のメーカーがその対策を施す必要に迫られる場合もあり、そうした何も生み出さないコストの負担が、さらに経営を圧迫する危険すらある。

そこで重要になるのが暗号化技術などの導入による、資産の保護だ。といっても、何に対して、どのレベルのどういったセキュリティを導入すれば良いか、という点は難しい課題となる。最高レベルの暗号化技術が用いられている分野と言えば軍事用途だが、コンシューマ製品などにそれと同等のレベルを実現しようとすれば、かなりのコストと暗号解読のための大規模なシステムが必要となり現実的ではない。また、今やPCクラスのプロセッサもパフォーマンスが非常に高いため、かなり暗号解読が可能であり、そうしたものを活用すれば産業機器や医療機器などのある程度、高くても買ってくれる顧客が居る分野であれば顧客も納得するだろうが、さすがに消耗品や(そこに暗号技術を入れるかどうかは別問題として)白物家電のような機器では、そのレベルのプロセッサを搭載するにはコストが嵩みすぎて、やはり現実的な解にはならない。では、幅広い分野に対応するためにはどうすれば良いか。

実は暗号技術はこれまで長年にわたり、さまざまなものが考案され、実用化も進められてきたが、場合によってはハッカーや研究者がアルゴリズムの解読を試み、脆弱性を突き、その暗号を無効化したり、デバイス自身から暗号鍵を盗んだり、人為的に暗号鍵が流出したことで、廃れていった。数年前、無線ルータに用いられているWEP(Wired Equivalent Privacy)やWPA-TKIPが解読可能であることが報告されたのはご記憶ある方も多いだろう。また、近年では、日本のデジタル放送のコンテンツ保護を名目としたデジタル著作権管理(DRM)の一部として用いられてきた「B-CASカード」のデータを不正に書き換え、放送事業者に料金を払わずに有料番組を視聴できる状態にできるといった報道をご記憶されている方もいるだろう。

その一方で、グローバル化が進む現在、自国のみならず、他国にもそうした製品を販売しようとすると、暗号輸出規制という障壁が立ちはだかることとなる。暗号関連技術は軍事転用が可能であるため、基本的に輸出許可などを申請し、それが受理されて、はじめて国外に持ち出すことが可能となる。

そうした煩雑は手順を解決する1つの流れとして標準化がある。例えば「SHA(Secure Hash Algorithm)」は、米国国立標準技術研究所(NIST)によって、米国政府標準のハッシュ関数として採用されており、生成するビット長の違いにより、「SHA-1」、「SHA-224」、「SHA-256」、「SHA-384」、「SHA-512」がある。SHA-1の次世代SHA「SHA-2」と呼ばれている。

また、やはり米国政府が標準方式として採用して用いてきた「DSA(Digital Signature Algorithm)」や、楕円曲線を活用した暗号「楕円曲線暗号(Elliptic Curve Cryptography:ECC)」とDSAを組み合わせた「ECDSA( Elliptic Curve DSA)」が今後期待されている。これらHASH関数(1方向関数)を用いてチャレンジ&レスポンスで2者間の認証を取る技術が標準化され、暗号鍵のみで高い認証を実現する事によって、世界中に制限なく製品を安全に供給する事が可能になっている。

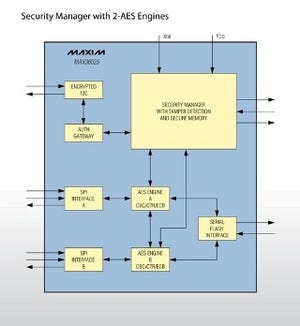

暗号技術は、暗号化と複合化に同じ鍵を使う。これを秘匿暗号といい、オーディオデータや画像データや機密データなどはこの方式を使用している。Maximの提供するセキュア製品ブランド「DeepCover®」の認証製品ではHASH関数をチャレンジ&レスポンスで、2者間の認証を取る製品を提供している。認証暗号製品は、「対称暗号(Symmetric Cryptography)」として認証を行う2者間で両者が暗号鍵と同じ関数を持つものと、「非対称暗号(Asymmetric Cryptography:公開鍵暗号)」という2者間で同じ関数演算は行うが暗号鍵はデバイスのみにだけ持っている2種類に分けられる。いずれもホストとしてマイコンやコプロセッサが必要となるが、そうした半導体デバイスも輸出規制にかかってくる。米国では、そういった輸出規制品の管理を米国輸出管理規則(EAR)の規制品目リスト(CCL)にある品目分類番号(Export Control Classification Number:ECCN)にて行っているが(対象は服、建築資材、回路基盤、自動車部品などの物品のほか、ソフトウェアや技術も含まれる)、中にはCCLに記載がない場合(個別のECCN番号が割り当てられていないケース)があり、「EAR99」に該当する製品とされている。

暗号技術を搭載したデバイスにもそうしたEAR99の製品があり、禁輸国や悪意あるユーザー、禁止用途に使用するユーザーへの輸出以外であれば、輸出許可不要で利用することが可能となる。実は、米国でも以前は、さまざまな企業などが独自の暗号技術などを提供して、輸出に時間がかかるなど、ビジネス面でのデメリットを被っていたとのことで、グローバル時代に合わせて、地球全域でスムーズな商取引を実現することなどを目指して、標準化への舵を切った経緯があるという。

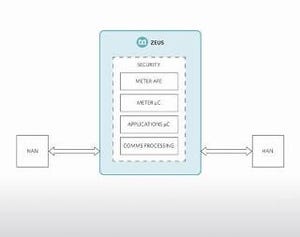

DeepCoverもそうしたEAR99に属する製品で、すでに20年近い実績を有しており、金融端末からプリンタの消耗品、電力メーター、ネットワークルータ、医療機器、スマートフォンのバッテリー、ノートPCのACアダプタなど一般人の身近なところから、巨大な産業機器まで幅広い分野で利用されているという。

なぜ同社のDeepCover製品はEAR99なのか。仕組みとしては、認証暗号方式を採用している点が挙げられる。認証暗号方式は、データを送信する際に、それを隠さず(秘匿せず)、代わりに不正アクセスに対するパスワードや暗号鍵を見せないことで、認証をとる。 認証とは2者間の正当性を確かめるために使用される。この2者間の認証を取るために互いに暗号鍵は通信上に出ないようにもち、それぞれが同じ認証暗号演算を行う。認証のトリガーとしては、ランダム変数を認証を行う側が相手に送信して、認証暗号計算をHASH関数(一方向関数)で行い認証コードを送信側に返信する。送信側は同じように、自身で生成したランダム変数と暗号鍵を用いて認証暗号計算した認証コードを返信された認証コードと比較して正当性を確認する。

データ自身を秘匿するわけではなく、それ単体では意味をなさないため、EAR99になるというわけだ。

また、暗号鍵を用いたとしても、その鍵を誰が作るのか? という問題が常にこうした方式に付きまとう問題となってくる。一般にいくら暗号が強力であろうと、人間の介在が多くなればなるほど、脆弱性は増していく。流通の途中に悪意のある人間が介在して、そこからデータが流出することもあれば、暗号鍵を作った内部の人間が情報を漏らすことで暗号が無効化することもある。そうした市場の悪意ある攻撃に対応するために、同社では、製造時点で同社が暗号鍵を生成して提供するといったサービスも提供しているという。

後編となる次回は、具体的に同社のセキュアデバイスがどのような特長を持っており、どういった分野でその真価を発揮しているのか、についてお伝えしたい。