トレンドマイクロセキュリティブログでは、世界中に存在するウイルス解析などを目的としたリージョナルトレンドラボの解析者による最新情報が提供される。日本における動向分析においては、国内事情を反映したレポートが行われる点にも注目したい。

Evernoteが攻撃インフラに

トレンドラボは、EvernoteをC&Cサーバーとして悪用するバックドア型不正プログラム「BKDR_VERNOT.A」を検出した。その本体の解説の前に、背景となったEvernoteやボットネットについて紹介しておこう。

まず、Evernoteであるが、クラウド上に各種データを保存するシステムである。有料版と無料版があるが、無料版でもかなりのことができるので、利用者も増加している。ノートブックというサブジェクト単位で、データを管理する。保存されたデータは、共有することもできる。ボットネットは、攻撃者が不正プログラムなどで乗っ取ったPCで構成されたネットワークである。スパムメールの配信、DDoS攻撃など、さまざまな攻撃に使われる。そのボットネットを統制するのが、C&C(コマンド&コントール)サーバーである。ここからの指令に従い、乗っ取られたPCが攻撃活動を行う。なぜ、この2つが結び付いたのか、順を追ってみていこう。

今回、検出されたBKDR_VERNOT.Aは、正規のhttps://evernote.com/intl/zh-cnを介してEvernoteへの接続しようとしていた。

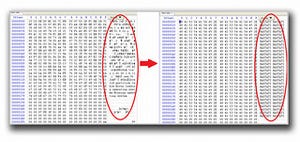

少し細かいが、「https://evernote.com/intl/zh-cn」といった文字列があるのがわかる。さらに、Evernoteにログインしようとしているのが、図3である。

BKDR_VERNOT.Aによって作成された不正なDLLは、正規のプロセスに組み込まれ、バックドアとしての活動を開始する。仕込まれていたバックドア活動は、以下の通りである。

・ファイルのダウンロードや実行

・ファイル名の変更

さらに、感染したPCからは、OS、タイムゾーン、ユーザー名、PC名、登録された所有者や組織名などが送信される仕組みになっていた。

Evernoteを隠れ蓑に

BKDR_VERNOT.Aは、バックドアコマンドを問い合わせる際、Evernoteアカウントに保存されているノートブック上の情報を利用し、EvernoteをC&Cサーバーとして悪用しようとしていた。さらに、収集した情報を送信するための場所としてもEvernoteを使うようになっていた。ボットネットのC&Cサーバーもまた、攻撃者が乗っ取ったPCが使われることが多い(通信にはIRCなどが利用される)。では、なぜ、Evernoteが使われたのであろうか。

トレンドラボによれば、不正活動を隠すことが目的とのことだ。Evernoteの正規のサービスを悪用することで、攻撃活動の痕跡を隠ぺいし、さまざまなセキュリティ対策から逃れることが可能となる。さらに、C&Cサーバーとの通信は、特殊な方法やポートを使って行われることがある。セキュリティ対策ソフトは、それを検知し、不正プログラムと判断する。しかし、Evernoteを使う限り、不正な行動と判断するのは不可能に近い。Evernoteは、個人だけでなく、企業や組織などでも利用される。このようなケースでは、より対応は難しいといえるだろう。

実際には、Evernoteを悪用できず

ブログの追加情報によれば、BKDR_VERNOT.Aは、Evernoteに実際にはアクセスできていない。本体にハードコード化されていた認証情報が不適当であったとのことだ。したがって、EvernoteのC&Cサーバー化やEvernote上の個人情報の詐取などは行われなれなかった。

とはいえ、もし、実行されていたら、かなりの被害が想定されたであろう。トレンドラボでは、対策は馴染みのないWebサイトは訪問しない、不審なメールは開かないといった対応してほしいとのことだ。あたりまえなことであるが、今一度、確認しておきたい。さらに、トレンドラボによれば、過去においてはGoogleドキュメントを悪用した同様な手口もあったとのことである。決して、目新しいものではなく、今後もこのような手口は発生すると思われる。

この記事が投稿される3週間ほどまえに、米国Evernoteのすべてのユーザーのパスワードをリセットするという事件が起きた。大規模なハッキング攻撃が行われたことによるものだ。BKDR_VERNOT.Aとは直接の関係は不明であるが、つねに攻撃に晒されているという事実は浮かび上がる。パスワードの管理についても、改めて見直しておきたい。