リスクベース認証とは

「リスクベース認証」という言葉をご存じだろうか。インターネットバンキングなどのフィナンシャルサービスを提供するB-to-B/B-to-Cサイトで用いられている認証方法で、IDやパスワードの不正使用/なりすましを防ぐ有効策として注目されている。

インターネットバンクやショッピングサイトなど、IDとパスワードの照合を求められるサイトにユーザがログインする際、サイト側がそのユーザが使用中のデバイス環境を総合的に判断し、不正使用のリスクが懸念される場合は追加認証(チャレンジ)を要求、場合によってはアクセスを拒否するという仕組みだ。

この認証方式では、ユーザがいつも利用しているPCからアクセスする場合は何ら問題がない。ただし、携帯電話やインターネットカフェなど、通常とは異なるデバイス環境からのアクセスが検知された場合、サイト側はIDの不正使用の可能性があると判断し、チャレンジ要求(追加質問など)、もしくはアクセス拒否を実行することができる。デバイス情報だけでなく、行動パターン、作業内容などもリスク要素としてカウントし、"場面"に応じた認証を適用できるというわけだ。

リスクベース認証が注目されるようになった背景には、オンライン犯罪、殊に金融機関を狙った不正アクセスやフィッシングの急増がある。それも単に犯罪件数が増えただけでなく、手口が巧妙化/高度化しており、ユーザレベルで気づくことはほとんどないと言っていい。だからこそサービス提供側のセキュリティ対策が重要であり、また逆に「安全なインターネットバンキング」を保証することができれば、金融機関にとってこの上ないPRになる。国ではすでに金融機関などによる相当数の採用例が公表されているが、日本でも2007年2月、みずほ銀行がRSAセキュリティのリスクベース認証技術の導入を決定し、話題になった。

18日、日本ヒューレット・パッカード(以下、日本HP)とRSAセキュリティは、このリスクベース認証技術において協業していくことを発表した。日本HPのアクセス管理製品「HP IceWall SSO」と、RSAセキュリティの適用認証技術「RSA Adaptive Authentication for Web」を組み合わせたソリューションを、今後、金融機関などに向けて提供していくという。ビジネスモデルとしては、HP IceWall SSOの1機能としてRSA Adaptive Authentication for Webを扱えるよう、両社共同で連携モジュールを開発、2008年初頭には提供を開始したいとする。将来的には、日本HPからの一括販売/サポート提供をめざす予定だ。

両製品の組み合わせが効果的な理由

HP IceWall SSOは、「クロスサイトスクリプティングに強い」「トランザクション処理能力が高い」などの特長をもつアクセス管理製品である。外部からのアクセスをチェックするリバースプロキシとして、また認証サーバのプロキシとして機能し、シングルサインオン(SSO)の便利さと強固なセキュリティを備えたSSOソリューションとして、導入実績も数多い。

一方、RSA Adaptive Authentication for Webはリスクベース認証をコアとし、サイト認証やワンタイムパスワード認証を組み合わせて利用する「多層型認証ソリューション」だ。また、過去のオンライン犯罪情報をリアルタイムで共有できる不正対策ネットワーク「RSA eFraudNetwork」も利用することができる。

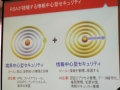

HP IceWall SSOは、さまざまな企業との提携により、指静脈認証、ICカード認証、携帯電話による認証などに対応してきた。RSAセキュリティともワンタイムパスワード認証において協業した実績をもつ。そして今回の提携で新たにリスクベース認証にも対応可能となり、顧客(金融機関など)に対してさらに多様な認証方式を提供できることになった。認証方式を組み合わせれば、さまざまなアクセスコントロールも可能になる。たとえば「ID/パスワード認証なら残高照会のみ、リスクベース認証なら振込や口座開設もOK」という設定も可能だ。

また、RSA Adaptive Authentication for Webはモジュールベースでの提供となるので、既存サーバにアドオンするだけで導入が可能だ。顧客側はバックエンドのWebアプリケーションなどを追加/改修する必要はない。つまり短期間/低コストでの導入が期待できる。

|

|

|

HP IceWall SSOとRSA Adaptive Authentication for Webの連携イメージ。連携モジュールとしてIceWallにアドオンするだけなので、工数はほとんどかからないという。ログイン画面などのユーザインタフェースやリスクベース認証に必要な情報などは日本HPから提供される予定 |

ここで懸念されるポイントのひとつがリスク判定の基準だが、両社によれば、複数の要素(デバイスID、フォレンジック、プロファイルなど)から0 - 1,000の範囲でリスクスコアをリアルタイムで判定するという。

国内ではまだなじみの薄いリスクベース認証だが、オンライン犯罪のグローバルな拡がりを受け、もはや単純なID/パスワード認証(1要素認証)だけでは不十分というのが国際的なコモンセンスとなりつつある。「本人認証強化」のニーズの高まりを受け、両社の提携が成功裏に終わるには、コスト/スピード/セキュリティの面で、競合他社や既存の認証基盤に対し、どれだけ優位性を示せるかにかかっていると言えるだろう。