また、標的型攻撃で個人情報が流出?!

ちょうど一年前125万もの年金情報が流出したと世間を賑やかせたが、今度は793万と遙かに大きい規模で情報流出の可能性かと騒がれている。手口はどちらも「標的型メール」である。

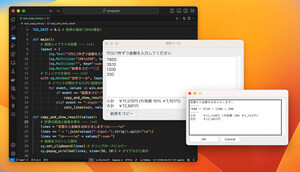

こちらでも何度も書いていることだが昨今の標的型メールは本当に巧妙だということが今回の報道で明らかにされた。今回の攻撃対象となった大手旅行代理店の担当責任者の方が会見で「極めて巧妙だった。開封はやむを得なかった」とコメントされていた。ではどの様な内容だったのか。

【航空券控え 添付のご連絡】という件名で、実在する国内航空会社ドメインからのメールが送信された。差出人はごくごく普通の日本人の名字。添付ファイルも「E-TKT控え」だった。その上本文もしっかりとあり通常業務のやり取りの範囲内だった。それが証拠にこのメールを受け取った担当者は「該当はない」という旨の返信まで行っている。

想像してみて欲しい。もし自分だったらここまで巧妙に作られたメールの内容を確認することなく削除できるだろうか。恐らく多くの人が「否」と答えるのではないだろうか。今回の企業は2年程前から標的型メール対策の訓練を社員に受けさせていた。このことからもお客様の個人情報を預かる会社として、意識の高さもうかがえる。それでも事件は起こってしまうのだ。

|

|

確かにいくつか気付けるポイントもある。社内のルールで差出人が不明のメールは開封しないことになっていたが開封していること。該当者がいない上、その旨をメールで連絡した際に不明で戻ってきていること。そういったことからも「もしかしたら」という疑念は持つべきだったのかもしれない。

が、それも今だから、事後だから言えることなのではないだろうか。通常やり取りをしている会社から今まで受信したことのない差出人でメールが届くというような事はよくある話である。加えて大量なメールのやり取りがある中で不達メールの内容を確認することなど不可能に近いと言わざるを得ない。

ということは人の目だけでは、ヒヤリハットに対応しきれないということだ。

未知のマルウェアが仕込まれていた

eチケットに似せたこのマルウェアは、「ELIRKS」と「PlugX」と呼ばれる既存のマルウェアの亜種だと発表されている。トレンドマイクロ社より公開されている調査資料(出典:国内標的型サイバー攻撃分析レポート2016年度版 トレンドマイクロ株式会社)によると最も多く見つかった遠隔操作ツール(RAT)はこの「PlugX」だった。

遠隔操作ツール(RAT)は侵入すると攻撃者と通信するためのサーバー(C&Cサーバー)とやり取りを行い、遠隔操作を可能にする。今回は感染から4日後、外部通信を監視しているセキュリティ会社から不審な外部通信があるという報告を受け取っている。その後C&Cサーバーとの通信をブラックリストに登録し通信できないようにしたにも関わらず、通信経路が複数あったため結果的にはその後5日間のあいだ不審な外部通信を遮断しきれなかった。

そしてその1週間後、攻撃者がデータを盗み出そうとしていた痕跡を発見する。持ち出そうとしていたデータは、顧客への販促メールや情報提供などに使うために格納していたデータベースに登録されている870万人分の個人情報の内、793万人分を抽出したcsvファイルである。このcsvファイルを社内の他のサーバーへ置き、その日の内に削除していることがわかったのだ。

|

|

先に書いた社員への標的型メール攻撃の訓練を課していた事に加え、同社ではセキュリティ事故対応チーム(CSIRT)を4月に発足させていている。攻撃者が793万人分の個人情報が入ったcsvファイルを持ち出そうとしていたまさにその日が発足日だというのが何とも皮肉な事である。

が、こういった組織が組まれることからもやはり企業としてのセキュリティインシデント発生時の対応の重要性を認識していたと思われる。